Õģ│õ║ÄÕ”éõĮĢÕ£© Azure VM ńüŠķÜŠµüóÕżŹõĖŁĶüöńĮæ

µ¼Ī

µ¼Ī

µ£¼µ¢ćµÅÉõŠøõ║åõĮ┐ńö©┬ĀAzure Site Recovery┬ĀÕ£©õĖŹÕÉīÕī║Õ¤¤õ╣ŗķŚ┤ÕżŹÕłČÕÆīµüóÕżŹ Azure VM ńÜäńĮæń╗£µīćÕŹŚŃĆé

Õ╝ĆÕ¦ŗõ╣ŗÕēŹ

õ║åĶ¦Ż Site Recovery Õ”éõĮĢõĖ║µŁżµ¢╣µĪłµÅÉõŠøńüŠķÜŠµüóÕżŹŃĆé

ÕģĖÕ×ŗńĮæń╗£Õ¤║ńĪĆń╗ōµ×ä

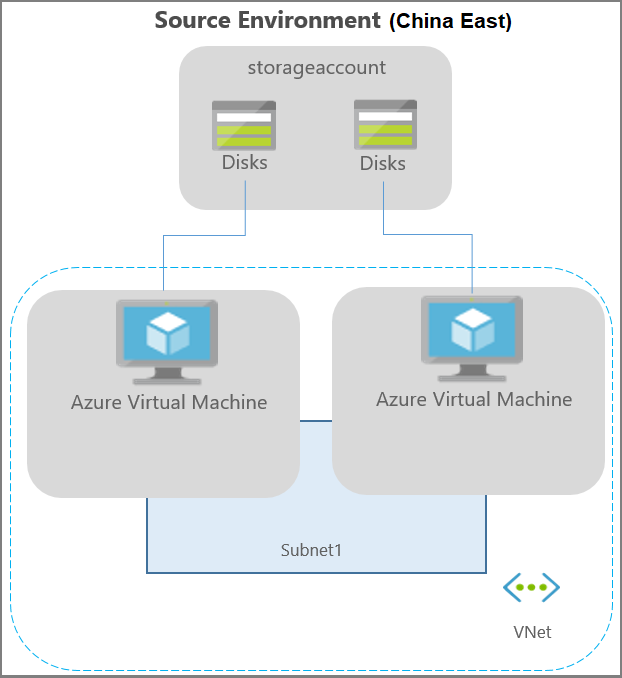

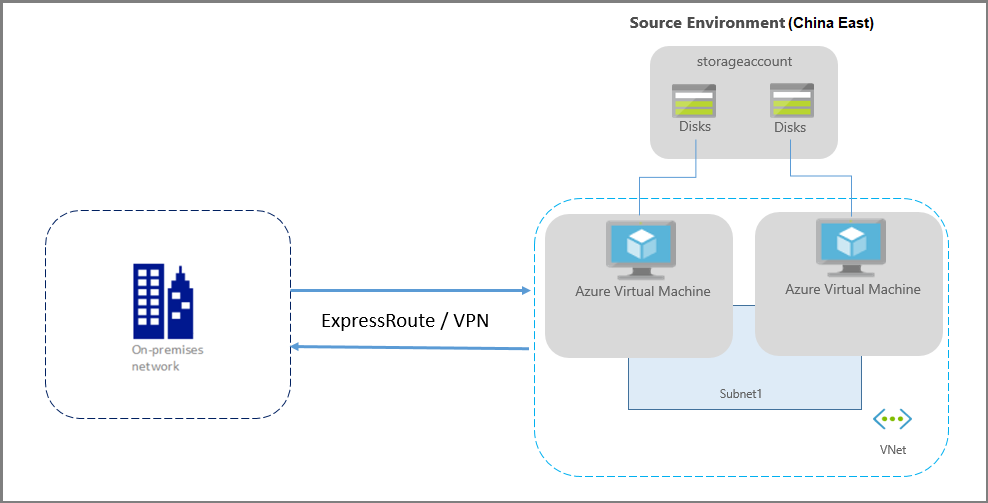

õĖŗÕøŠµÅÅń╗śõ║å Azure VM õĖŖĶ┐ÉĶĪīńÜäÕ║öńö©ń©ŗÕ║ÅńÜäÕģĖÕ×ŗ Azure ńÄ»Õóā’╝Ü

Õ”éµ×£õĮ┐ńö© Azure ExpressRoute µł¢õ╗ĵ£¼Õ£░ńĮæń╗£Õł░ Azure ńÜä VPN Ķ┐׵ğ’╝īÕłÖńÄ»ÕóāÕ”éõĖŗ’╝Ü

ķĆÜÕĖĖ’╝īńĮæń╗£õĮ┐ńö©ķś▓ńü½ÕóÖÕÆīńĮæń╗£Õ«ēÕģ©ń╗ä (NSG) Ķ┐øĶĪīõ┐صŖżŃĆé Õ║öõĮ┐ńö©µ£ŹÕŖĪµĀćĶ«░µØźµÄ¦ÕłČńĮæń╗£Ķ┐׵ğŃĆé NSG Õ║öÕģüĶ«ĖÕżÜõĖ¬µ£ŹÕŖĪµĀćĶ«░µØźµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğŃĆé

┬ĀķćŹĶ”ü

Site Recovery õĖŹµö»µīüõĮ┐ńö©ń╗ÅĶ┐ćĶ║½õ╗Įķ¬īĶ»üńÜäõ╗ŻńÉåµÄ¦ÕłČńĮæń╗£Ķ┐׵ğ’╝īÕ╣ČõĖöµŚĀµ│ĢÕÉ»ńö©ÕżŹÕłČŃĆé

┬ĀÕżćµ│©

õĖŹÕ║öµē¦ĶĪīÕ¤║õ║Ä IP Õ£░ÕØĆńÜäńŁøķĆēµØźµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğŃĆé

õĖŹÕ║öÕ£© Azure ĶĘ»ńö▒ĶĪ©õĖŁµĘ╗ÕŖĀ Azure Site Recovery IP Õ£░ÕØĆµØźµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğŃĆé

URL ńÜäÕć║ń½ÖĶ┐׵ğ

Õ”éµ×£õĮ┐ńö©Õ¤║õ║Ä URL ńÜäķś▓ńü½ÕóÖõ╗ŻńÉåµØźµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğ’╝īĶ»ĘÕģüĶ«Ėõ╗źõĖŗ Site Recovery URL’╝Ü

õĮ┐ńö©µ£ŹÕŖĪµĀćĶ«░ńÜäÕć║ń½ÖĶ┐׵ğ

õĮ┐ńö© NSG µØźµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğµŚČ’╝īķ£ĆĶ”üÕģüĶ«ĖĶ┐Öõ║øµ£ŹÕŖĪµĀćĶ«░ŃĆé

Õ»╣õ║ĵ║ÉÕī║Õ¤¤õĖŁńÜäÕŁśÕé©ÕĖɵłĘ’╝Ü

õĖ║µ║ÉÕī║Õ¤¤ÕłøÕ╗║Õ¤║õ║ÄÕŁśÕ驵£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖŃĆé

ÕģüĶ«ĖĶ┐Öõ║øÕ£░ÕØĆ’╝īµēŹĶāĮõ╗Ä VM Õ░åµĢ░µŹ«ÕåÖÕģźÕł░ń╝ōÕŁśÕŁśÕé©ÕĖɵłĘŃĆé

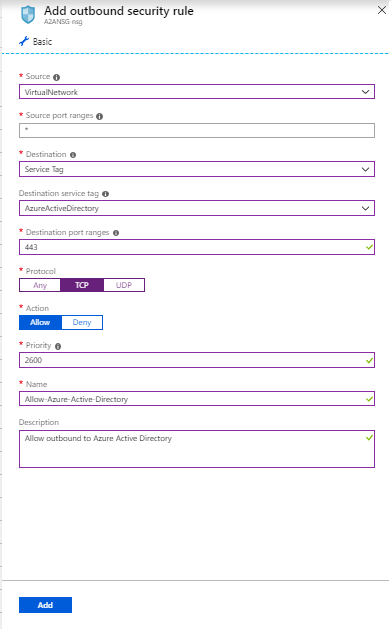

ÕłøÕ╗║õĖĆõĖ¬Õ¤║õ║Ä┬ĀAzure Active Directory (AAD) µ£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖõ╗źÕģüĶ«ĖĶ«┐ķŚ«õĖÄ AAD Õ»╣Õ║öńÜäµēƵ£ē IP Õ£░ÕØĆ

õĖ║ńø«µĀćÕī║Õ¤¤ÕłøÕ╗║Õ¤║õ║Ä EventsHub µ£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖ’╝īĶ┐ÖµĀĘÕ░▒ÕÅ»õ╗źĶ«┐ķŚ« Site Recovery ńøæĶ¦åÕŖ¤ĶāĮŃĆé

ÕłøÕ╗║Õ¤║õ║Ä AzureSiteRecovery µ£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖ’╝īõ╗źÕģüĶ«ĖĶ«┐ķŚ«õ╗╗õĮĢÕī║Õ¤¤õĖŁńÜä Site Recovery µ£ŹÕŖĪŃĆé

ÕłøÕ╗║Õ¤║õ║Ä AzureKeyVault µ£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖŃĆé õ╗ģÕ£©ķĆÜĶ┐ćķŚ©µłĘõĖ║µö»µīü ADE ńÜäĶÖܵŗ¤µ£║ÕÉ»ńö©ÕżŹÕłČµŚČµēŹķ£ĆĶ”üĶ┐ÖµĀĘÕüÜŃĆé

ÕłøÕ╗║Õ¤║õ║Ä GuestAndHybridManagement µ£ŹÕŖĪµĀćĶ«░ńÜä NSG Ķ¦äÕłÖŃĆé õ╗ģÕ£©ķĆÜĶ┐ćķŚ©µłĘõĖ║ÕżŹÕłČķĪ╣ÕÉ»ńö©ń¦╗ÕŖ©õ╗ŻńÉåĶć¬ÕŖ©ÕŹćń║¦µŚČµēŹķ£ĆĶ”üĶ┐ÖµĀĘÕüÜŃĆé

-

Õ£©ńö¤õ║¦ NSG õĖŁÕłøÕ╗║µēĆķ£ĆńÜä NSG Ķ¦äÕłÖõ╣ŗÕēŹ’╝īÕ╗║Ķ««ÕģłÕ£©µĄŗĶ»Ģ NSG õĖŁÕłøÕ╗║Ķ┐Öõ║øĶ¦äÕłÖ’╝īÕ╣ČńĪ«õ┐ص▓Īµ£ēõ╗╗õĮĢķŚ«ķóśŃĆé

┬ĀÕżćµ│©

Õ£© Azure õĖŁÕøĮõ║æõĖŖõĮ┐ńö©µ£ŹÕŖĪµĀćĶ«░ÕłøÕ╗║Õć║ń½ÖĶ┐׵ğµŚČ’╝īÕ»╣õ║ÄķéŻõ║øŌĆ£ńø«µĀćµ£ŹÕŖĪµĀćĶ«░ŌĆØõĖŁµ£¬µśŠńż║ńÜäõĖŹÕÅŚµö»µīüńÜäµ£ŹÕŖĪµĀćĶ«░’╝īµłæõ╗¼ÕÅ»õ╗źõĮ┐ńö©Õī╣ķģŹńÜäń╗łń╗ōńé╣ IP Õ£░ÕØĆÕłøÕ╗║Õć║ń½ÖĶ┐׵ğ’╝īõ╗źÕģüĶ«ĖĶ«┐ķŚ«õ╗╗õĮĢÕī║Õ¤¤õĖŁńÜäńē╣իܵ£ŹÕŖĪŃĆé

õŠŗÕ”é’╝īÕĮō┬Ā

AzureSiteRecovery┬Āµ£ŹÕŖĪµĀćĶ«░õĖŹµö»µīü Azure õĖŁÕøĮńÜäńē╣Õ«ÜÕī║Õ¤¤µŚČŃĆé µłæõ╗¼ÕÅ»õ╗źõĮ┐ńö©Õī╣ķģŹńÜä┬ĀAzureSiteRecovery┬Āń╗łń╗ōńé╣ IP Õ£░ÕØĆµØźÕłøÕ╗║Õć║ń½ÖĶ┐׵ğ’╝īõ╗źÕģüĶ«ĖĶ«┐ķŚ«õ╗╗õĮĢÕī║Õ¤¤õĖŁńÜä Site Recovery µ£ŹÕŖĪŃĆé

ÕÅ»õ╗źÕ£©┬ĀAzure IP ĶīāÕø┤ÕÆīµ£ŹÕŖĪµĀćĶ«░ - õĖŁÕøĮõ║æõĖŁµīēµ£ŹÕŖĪµĀćĶ«░µ¤źµēŠµēƵ£ēÕī╣ķģŹńÜäń╗łń╗ōńé╣ IP Õ£░ÕØĆŃĆé

NSG ķģŹńĮ«ńż║õŠŗ

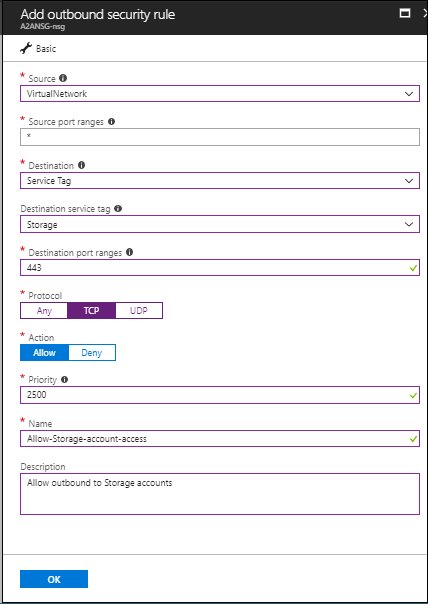

µŁżńż║õŠŗµ╝öńż║Õ”éõĮĢõĖ║Ķ”üÕżŹÕłČńÜä VM ķģŹńĮ« NSG Ķ¦äÕłÖŃĆé

Õ”éµ×£õĮ┐ńö© NSG Ķ¦äÕłÖµÄ¦ÕłČÕć║ń½ÖĶ┐׵ğ’╝īĶ»ĘÕ»╣µēƵ£ēÕ┐ģķ£ĆńÜä IP Õ£░ÕØĆĶīāÕø┤õĮ┐ńö©ń½»ÕÅŻ 443 ńÜäŌĆ£ÕģüĶ«Ė HTTPS Õć║ń½ÖŌĆØĶ¦äÕłÖŃĆé

µŁżńż║õŠŗÕüćĶ«Š VM µ║ÉõĮŹńĮ«µś»ŌĆ£õĖŁÕøĮõĖ£ķā©ŌĆØ’╝īńø«µĀćõĮŹńĮ«µś»ŌĆ£õĖŁÕøĮõĖŁķā©ŌĆØŃĆé

NSG Ķ¦äÕłÖ - õĖŁÕøĮõĖ£ķā©

-

Õ£© NSG õĖŖõĖ║ŌĆ£StorageŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝īÕ”éõ╗źõĖŗÕ▒ÅÕ╣Ģµł¬ÕøŠµēĆńż║ŃĆé

-

Õ¤║õ║Ä NSG Ķ¦äÕłÖõĖ║ŌĆ£AzureActiveDirectoryŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝īÕ”éõ╗źõĖŗÕ▒ÅÕ╣Ģµł¬ÕøŠµēĆńż║ŃĆé

õĖÄõĖŖĶ┐░Õ«ēÕģ©Ķ¦äÕłÖń▒╗õ╝╝’╝īõĖ║ NSG õĖŖńÜäŌĆ£EventHubŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝īĶ»źĶ¦äÕłÖÕ»╣Õ║öõ║Äńø«µĀćõĮŹńĮ«ŃĆé Ķ┐ÖµĀĘÕ░▒ÕÅ»õ╗źĶ«┐ķŚ« Site Recovery ńøæĶ¦åÕŖ¤ĶāĮŃĆé

-

Õ£© NSG õĖŖõĖ║ŌĆ£AzureSiteRecoveryŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖŃĆé Ķ┐ÖµĀĘÕ░▒ÕÅ»õ╗źÕ£©õ╗╗õĮĢÕī║Õ¤¤Ķ«┐ķŚ« Site Recovery µ£ŹÕŖĪŃĆé

┬ĀÕżćµ│©

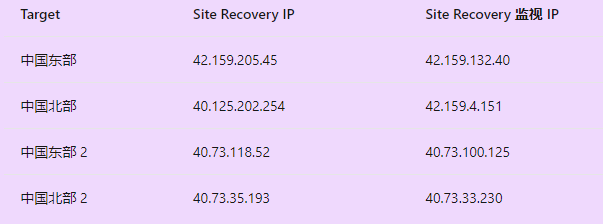

Õ”éµ×£ Azure õĖŁÕøĮńÜäńē╣Õ«ÜÕī║Õ¤¤õĖŹµö»µīü┬Ā

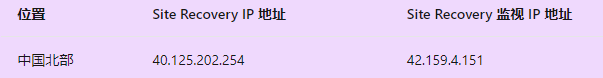

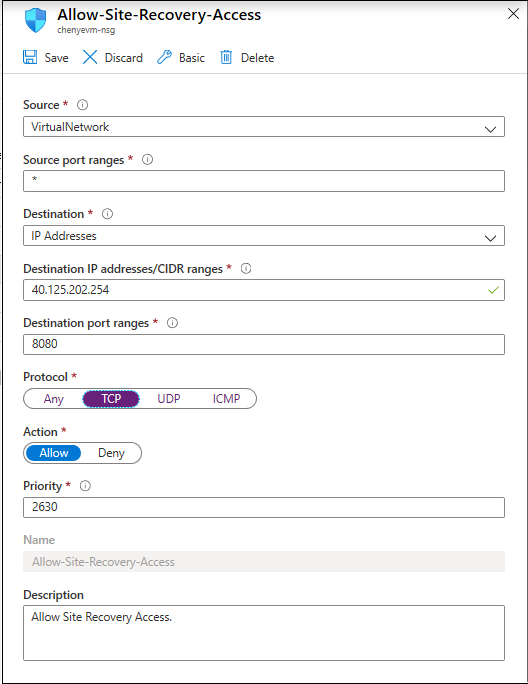

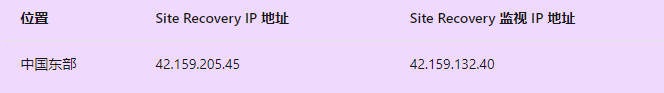

AzureSiteRecovery┬Āµ£ŹÕŖĪµĀćĶ«░’╝īÕłÖÕÅ»õ╗źõĖ║Õ»╣Õ║öõ║Äńø«µĀćõĮŹńĮ«ńÜä Site Recovery IP ÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝ÜõŠŗÕ”é’╝Ü

NSG Ķ¦äÕłÖ - õĖŁÕøĮÕīŚķā©

Õ┐ģķĪ╗ÕłøÕ╗║Ķ┐Öõ║øĶ¦äÕłÖ’╝īµēŹĶāĮÕ£©µĢģķÜ£ĶĮ¼ń¦╗ÕÉÄÕÉ»ńö©õ╗Äńø«µĀćÕī║Õ¤¤Õł░µ║ÉÕī║Õ¤¤ńÜäÕżŹÕłČ’╝Ü

Õ¤║õ║Ä NSG õĖ║ŌĆ£ÕŁśÕé©ŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖŃĆé

Õ¤║õ║Ä NSG Ķ¦äÕłÖõĖ║ŌĆ£AzureActiveDirectoryŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖŃĆé

õĖÄõĖŖĶ┐░Õ«ēÕģ©Ķ¦äÕłÖń▒╗õ╝╝’╝īõĖ║ NSG õĖŖńÜäŌĆ£EventHubŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝īĶ»źĶ¦äÕłÖÕ»╣Õ║öõ║ĵ║ÉõĮŹńĮ«ŃĆé Ķ┐ÖµĀĘÕ░▒ÕÅ»õ╗źĶ«┐ķŚ« Site Recovery ńøæĶ¦åÕŖ¤ĶāĮŃĆé

-

Õ£© NSG õĖŖõĖ║ŌĆ£AzureSiteRecoveryŌĆØÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖŃĆé Ķ┐ÖµĀĘÕ░▒ÕÅ»õ╗źÕ£©õ╗╗õĮĢÕī║Õ¤¤Ķ«┐ķŚ« Site Recovery µ£ŹÕŖĪŃĆé

┬ĀÕżćµ│©

Õ”éµ×£ Azure õĖŁÕøĮńÜäńē╣Õ«ÜÕī║Õ¤¤õĖŹµö»µīü┬Ā

AzureSiteRecovery┬Āµ£ŹÕŖĪµĀćĶ«░’╝īÕłÖÕÅ»õ╗źõĖ║Õ»╣Õ║öõ║ĵ║ÉõĮŹńĮ«ńÜä Site Recovery IP ÕłøÕ╗║Õć║ń½Ö HTTPS (443) Õ«ēÕģ©Ķ¦äÕłÖ’╝ÜõŠŗÕ”é’╝Ü

ńĮæń╗£ĶÖܵŗ¤Ķ«ŠÕżćķģŹńĮ«

Õ”éµ×£õĮ┐ńö©ńĮæń╗£ĶÖܵŗ¤Ķ«ŠÕżć (NVA) µÄ¦ÕłČµØźĶć¬ VM ńÜäÕć║ń½ÖńĮæń╗£µĄüķćÅ’╝īÕłÖĶ«ŠÕżćÕÅ»ĶāĮÕ£©µēƵ£ēÕżŹÕłČµĄüķćÅķĆÜĶ┐ć NVA ńÜäµāģÕåĄõĖŗÕÅŚÕł░ķÖÉÕłČŃĆé µłæõ╗¼Õ╗║Ķ««Õ£©ĶÖܵŗ¤ńĮæń╗£õĖŁõĖ║ŌĆ£ÕŁśÕé©ŌĆØÕłøÕ╗║õĖĆõĖ¬ńĮæń╗£µ£ŹÕŖĪń╗łń╗ōńé╣’╝īĶ┐ÖµĀĘÕżŹÕłČµĄüķćÅÕ░▒õĖŹõ╝Üń╗ÅĶ┐ć NVAŃĆé

õĖ║ÕŁśÕé©ÕłøÕ╗║ńĮæń╗£µ£ŹÕŖĪń╗łń╗ōńé╣

ÕŻգ©ĶÖܵŗ¤ńĮæń╗£õĖŁõĖ║ŌĆ£ÕŁśÕé©ŌĆØÕłøÕ╗║õĖĆõĖ¬ńĮæń╗£µ£ŹÕŖĪń╗łń╗ōńé╣’╝īĶ┐ÖµĀĘÕżŹÕłČµĄüķćÅÕ░▒õĖŹõ╝Üń”╗Õ╝Ć Azure ĶŠ╣ńĢīŃĆé

-

ķĆēµŗ® Azure ĶÖܵŗ¤ńĮæń╗£Õ╣ČÕŹĢÕć╗ŌĆ£µ£ŹÕŖĪń╗łń╗ōńé╣ŌĆØŃĆé

ÕŹĢÕć╗ŌĆ£µĘ╗ÕŖĀŌĆØ’╝īŌĆ£µĘ╗ÕŖĀµ£ŹÕŖĪń╗łń╗ōńé╣ŌĆØķĆēķĪ╣ÕŹĪķÜÅÕŹ│µēōÕ╝Ć

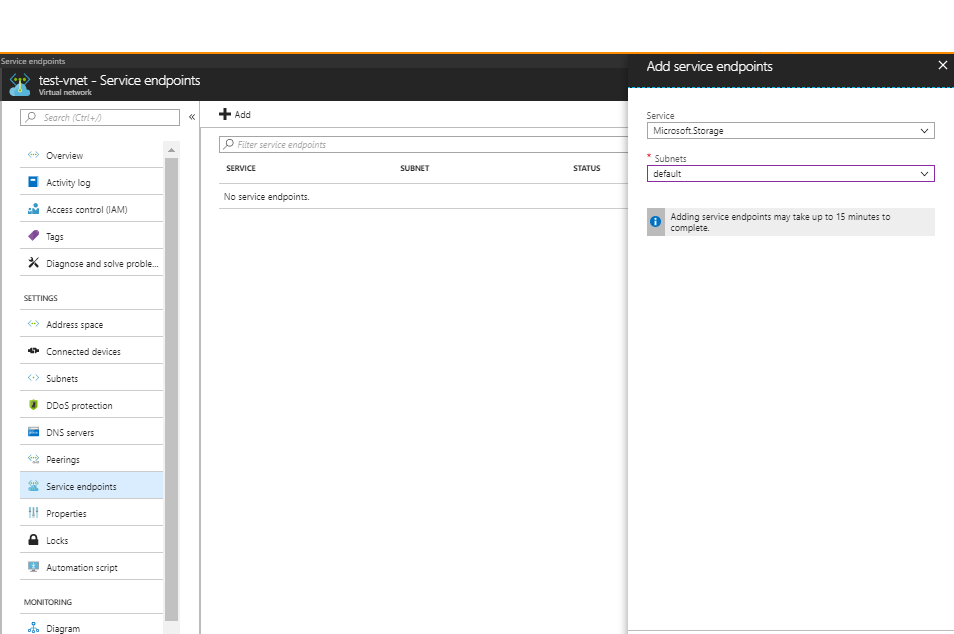

ķĆēµŗ®ŌĆ£µ£ŹÕŖĪŌĆØõĖŗńÜäŌĆ£Microsoft.StorageŌĆØÕÆīŌĆ£ÕŁÉńĮæŌĆØÕŁŚµ«ĄõĖŗńÜäµēĆķ£ĆÕŁÉńĮæ’╝īÕ╣ČÕŹĢÕć╗ŌĆ£µĘ╗ÕŖĀŌĆØŃĆé

┬ĀÕżćµ│©

õĖŹķÖÉÕłČĶÖܵŗ¤ńĮæń╗£Õ»╣ńö©õ║Ä ASR ńÜäÕŁśÕé©ÕĖɵłĘńÜäĶ«┐ķŚ«µØāķÖÉŃĆé Õ║öÕģüĶ«ĖµØźĶć¬ŌĆ£µēƵ£ēńĮæń╗£ŌĆØńÜäĶ«┐ķŚ«

Õ╝║ÕłČķܦķüō

Õ»╣ 0.0.0.0/0 Õ£░ÕØĆÕēŹń╝Ć’╝īÕÅ»Õ░å Azure ķ╗śĶ«żń│╗ń╗¤ĶĘ»ńö▒ķćŹÕåÖõĖ║Ķć¬Õ«Üõ╣ēĶĘ»ńö▒’╝īÕ╣ČÕ░å VM µĄüķćÅĶĮ¼µŹóõĖ║µ£¼Õ£░ńĮæń╗£ĶÖܵŗ¤Ķ«ŠÕżć (NVA)’╝īõĮåõĖŹÕ╗║Ķ««Õ»╣ Site Recovery ÕżŹÕłČõĮ┐ńö©µŁżķģŹńĮ«ŃĆé Õ”éµ×£õĮ┐ńö©Ķć¬Õ«Üõ╣ēĶĘ»ńö▒’╝īÕłÖÕ║öÕ£©ĶÖܵŗ¤ńĮæń╗£õĖŁõĖ║ŌĆ£ÕŁśÕé©ŌĆØÕłøÕ╗║õĖĆõĖ¬ĶÖܵŗ¤ńĮæń╗£µ£ŹÕŖĪń╗łń╗ōńé╣’╝īĶ┐ÖµĀĘÕżŹÕłČµĄüķćÅÕ░▒õĖŹõ╝Üń”╗Õ╝Ć Azure ĶŠ╣ńĢī

- Õ”éõĮĢÕĖ«ÕŖ®Õł½õ║║Õ╝ĆĶ«Šõ║Üķ®¼ķĆŖÕ║Śķō║’╝¤

- õ║Üķ®¼ķĆŖÕøĮķÖģńĮæÕ║ŚÕ”éõĮĢÕ╝ĆÕ║Ś’╝¤

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║Śķé«ń«▒Ķó½ÕŹĀńö©Ķ¦ŻÕå│µ¢╣µ│Ģ

- Õ£©Õō¬ķćīÕŁ”õ╣ĀµĘśÕ«ØÕÆīõ║Üķ®¼ķĆŖÕ╝ĆÕ║Ś?

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚµłÉµ£¼ÕżÜÕ░æ’╝Üõ║åĶ¦ŻÕģ©ńÉāÕ╝ĆÕ║ŚĶ┤╣ńö©ķŚ«ķóś

- õ║Üķ®¼ķĆŖÕģ©ńÉāÕ╝ĆÕ║ŚńÜäÕ¤║µ£¼Ķ┤╣ńö©µś»ÕżÜÕ░æ’╝¤

- [õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚĶĄÜķÆ▒ÕÉŚ’╝¤Õ£©ń¤źõ╣ÄõĖŖń£¤Õ«×ńÜäÕŻ░ķ¤│]

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║Śķ£ĆĶ”üÕżÜÕ░æĶ┤╣ńö©’╝¤