Azure СИГжФўт║дТЋЈТёЪуџё IaaS т║ћућеуџёт«ЅтЁеТ│еТёЈС║ІжА╣

ТгА

ТгА

т░є┬атЪ║уАђу╗ЊТъётЇ│ТюЇтіА (IaaS)┬ат║ћућежЃеуй▓тѕ░ Azure ТЌХ№╝їТюЅУ«Итцџт«ЅтЁеТ│еТёЈС║ІжА╣сђѓ ТюгТќЄтЪ║С║јтЪ║С║јУЎџТІЪТю║уџётиЦСйюУ┤ЪУЇитњїТиитљѕуйЉу╗ютЪ║уАђу╗ЊТъёуџётЈѓУђЃСйЊу│╗у╗ЊТъё№╝їжЄЇуѓ╣С╗Іу╗Ї azure СИГтЪ║С║ј┬аazure т«ЅтЁетЪ║уАђуџёжФўт║дТЋЈТёЪ IaaS тиЦСйюУ┤ЪУЇиуџёт«ЅтЁеТђДсђѓ

тЈдУ»итЈѓжўЁ azure┬аУЎџТІЪТю║т«ЅтЁеТдѓУ┐░┬атњї┬аazure СИГ IaaS тиЦСйюУ┤ЪУЇиуџёт«ЅтЁеТюђСй│Тќ╣ТАѕсђѓ

Azure VM

Azure У«Ау«Ќт╣│тЈ░тЪ║С║јУ«Ау«ЌТю║УЎџТІЪтїќсђѓ┬аУЎџТІЪТю║уЏЉТјДуеІт║Ј┬атюеТ»ЈСИф Azure Уіѓуѓ╣ТѕќуйЉу╗юу╗ѕу╗Њуѓ╣уџёуЅЕуљєуАгС╗ХСИіУ┐љУАї№╝їт╣ХтюеУіѓуѓ╣СИГ (vm) тѕЏт╗║тЈ»тЈўТЋ░жЄЈуџёТЮЦт«Й┬аhyper-v УЎџТІЪТю║сђѓ ТЅђТюЅућеТѕиС╗БуаЂжЃйтюе Vm СИіТЅДУАїсђѓ ТюЅтЁ│тЪ║Тюг azure VM жЃеуй▓У»┤Тўј№╝їУ»итЈѓжўЁтюе azure СИіУ┐љУАї Linux VMТѕќтюе azure СИіУ┐љУАї Windows VMсђѓ т»╣С║јСИцСИфТЊЇСйюу│╗у╗Ъ (OSs) №╝їтцДтцџТЋ░жЃеуй▓У┐ЄуеІжЃйТў»уЏИтљїуџё№╝їСйєуЅ╣т«џС║јТЊЇСйюу│╗у╗ЪуџётиЦтЁи№╝ѕтдѓуБЂуЏўтіат»є№╝ЅтЈ»УЃйСИЇтљїсђѓ

тЈ»С╗ЦСй┐уће┬аAzure т«ЅтЁеСИГт┐Ѓ┬аУ┐ЏУАї VM С┐«УАЦу«Ауљєт╣ХжЃеуй▓тњїуЏЉУДє┬атЈЇТЂХТёЈУй»С╗ХтиЦтЁисђѓ ТѕќУђЁ№╝їСйатЈ»С╗Цу«АуљєУЄфти▒уџёТѕќуггСИЅТќ╣С┐«УАЦтњїтЈЇТЂХТёЈУй»С╗ХтиЦтЁи№╝їУ┐Ўтюет░єуј░ТюЅтЪ║уАђу╗ЊТъёТЅЕт▒ЋТѕќУ┐ЂуД╗тѕ░ Azure ТЌХтЙѕтИИУДЂсђѓ

Microsoft тюе Azure т╣│тЈ░СИГТЈљСЙЏтЪ║Тюгуџё┬атѕєтИЃт╝ЈТІњу╗ЮТюЇтіА (DDoS)┬аС┐ЮТіцсђѓ тЁиТюЅтЁгтЁ▒у╗ѕу╗Њуѓ╣уџёт║ћућетЈ»С╗ЦСй┐ућеТаЄтЄєуџё┬аAzure DDoS С┐ЮТіц┬аТЮЦТЈљСЙЏжбЮтцќуџёС┐ЮТіцсђѓ СйєТў»№╝їжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУЇижђџтИИСИЇтЁиТюЅтЁгтЁ▒у╗ѕу╗Њуѓ╣№╝їтЈфУЃйжђџУ┐Є┬аУЎџТІЪСИЊућеуйЉу╗ю (VPN)┬аТѕќуДЪућеу║┐Уи»ТЮЦУ«┐жЌ«уЅ╣т«џСйЇуй«сђѓ

N т▒ѓСйЊу│╗у╗ЊТъё

У«Итцџ IaaS т║ћућеуеІт║Јућ▒тцџСИфт▒ѓу╗ёТѕљ№╝їтдѓУиетцџСИф Vm ТЅўу«Ауџё web т▒ѓсђЂСИџтіАт▒ѓтњїТЋ░ТЇ«т▒ѓсђѓ тюе Azure Vm СИіжЃеуй▓┬аn т▒ѓ┬ат║ћућеуеІт║ЈСйЊу│╗у╗ЊТъёуџётЁ│жћ«Тќ╣жЮбтїЁТІг№╝џ

жФўтЈ»ућеТђД┬а(HA) сђѓ HA т║ћућетюеУХЁУ┐Є99.9% уџёТЌХжЌ┤тєЁт┐ЁжА╗тЈ»ућесђѓ тюеСИЇтљїуџё Azure┬атЈ»ућеТђД (тї║тЪЪ┬аСИГТћЙуй« AZs) тЈ»уА«С┐Ю HA№╝їтЏаСИ║ AZs УиеСИђСИфТѕќтцџСИфТЋ░ТЇ«СИГт┐Ѓ№╝їжђџУ┐ЄТіхТіЌТЋ░ТЇ«СИГт┐ЃТЋЁжџюТЈљСЙЏтцЇтјЪУЃйтіЏсђѓ СИЇТћ»ТїЂ AZs уџётї║тЪЪтЈ»С╗ЦСй┐уће (у▒╗) уџё┬атЈ»ућеТђДжЏє┬а№╝їУ»Цт░є vm тѕєтИЃтѕ░тцџСИфуІгуФІуџёуАгС╗ХУіѓуѓ╣сђѓ

У┤ЪУййтЮЄУААсђѓ┬аУ┤ЪУййтЮЄУАА┬атЎетюе vm С╣ІжЌ┤тѕєжЁЇТхЂжЄЈ№╝їт╣│УААУ┤ЪУййт╣Хтюе VM тЈЉућЪТЋЁжџюТЌХУ┐ЏУАїтцЇтјЪсђѓ тдѓТъют║ћућеуеІт║Ју«АуљєУ┤ЪУййтЮЄУАА№╝їт╣ХСИ║У░ЃућеТќ╣У»єтѕФтЇЋСИф Vm№╝їтѕЎСИЇжюђУдЂУ┤ЪУййтЮЄУААтЎесђѓ

УЎџТІЪуйЉу╗юсђѓ┬аУЎџТІЪуйЉу╗ю┬атњїтГљуйЉт░єуйЉу╗ютѕєТ«х№╝їС╗јУђїт«ъуј░ТЏ┤Уй╗ТЮЙуџёт«ЅтЁеу«АуљєтњїжФўу║ДУи»ућ▒сђѓ

тЪЪтљЇу│╗у╗Ъ (DNS)сђѓ┬аAzure DNS┬аТЈљСЙЏжФўт║дтЈ»ућеСИћт«ЅтЁеуџё DNS ТюЇтіАсђѓ Сй┐уће Azure DNS СИГуџё┬аСИЊућетї║тЪЪ┬атЈ»С╗ЦтюеУЎџТІЪуйЉу╗юСИГСй┐ућеУЄфт«џС╣ЅтЪЪсђѓ

тцЄС╗йтњїУ┐ўтјЪ

УІЦУдЂжў▓ТГбС║║СИ║жћЎУ»»сђЂТЂХТёЈТЋ░ТЇ«тѕажЎцтњїтІњу┤бУй»С╗Х№╝їСйат║ћУ»ЦУЄ│т░ЉтцЄС╗йТЋ░ТЇ«т▒ѓ Vmсђѓ┬аAzure тцЄС╗й┬атЈ»С╗Ц┬атцЄС╗йтњїУ┐ўтјЪтіат»єуџё vm┬а№╝ѕтдѓТъют«ЃтЈ»С╗ЦУ«┐жЌ« Azure Key Vault СИГуџётіат»єт»єжњЦ№╝Ѕсђѓ

т»╣С║ј web тњїС╝ЂСИџт▒ѓ№╝їСйатЈ»С╗ЦСй┐уће┬аУЎџТІЪТю║УДёТеАжЏє┬аУЄфтіеу╝ЕТћЙУДётѕЎТЮЦУЄфтіе┬ажћђТ»Ђти▓Т│ёжю▓уџё vm┬а№╝їт╣ХС╗јтЪ║ТюгТўатЃЈжЃеуй▓Тќ░уџё VM т«ъСЙІсђѓ

У«Ау«Ќжџћуд╗

тюеТ»ЈСИф Azure Уіѓуѓ╣ТѕќуйЉу╗юу╗ѕу╗Њуѓ╣СИі№╝їУЎџТІЪТю║уЏЉТјДуеІт║ЈтњїуЅ╣Т«іуџёТа╣ OS уА«С┐ЮТЮЦт«Й Vm ТЌаТ│ЋУ«┐жЌ«уЅЕуљєСИ╗Тю║ТюЇтіАтЎе№╝їућеТѕиС╗БуаЂС╗ЁтюеТЮЦт«Й Vm СИіТЅДУАїсђѓ У┐ЎуДЇжџћуд╗тЈ»жў▓ТГбућеТѕиУјитЈќт»╣у│╗у╗ЪуџётјЪтДІУ»╗тЈќсђЂтєЎтЁЦТѕќТЅДУАїУ«┐жЌ«ТЮЃжЎљ№╝їт╣ХтЄЈУй╗тЁ▒С║ФУхёТ║љуџёжБјжЎЕсђѓ Azure жђџУ┐ЄУЎџТІЪТю║уЏЉТјДуеІт║ЈтњїжФўу║Д VM тИЃт▒ђу«ЌТ│Ћжў▓ТГбТЅђТюЅти▓уЪЦуџё┬аСИцСЙДжђџжЂЊТћ╗тЄ╗┬атњї┬ат╣▓ТЅ░жѓ╗т▒Ё┬асђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ┬аУ«Ау«Ќжџћуд╗сђѓ

т»╣С║јжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУйй№╝їСйатЈ»С╗Цжњѕт»╣┬ажџћуд╗уџё vm┬аТѕќ┬аСИЊућеСИ╗Тю║№╝їТи╗тіат»╣СЙДжђџжЂЊТћ╗тЄ╗уџёжбЮтцќС┐ЮТіцсђѓ

уІгуФІ Vm

уІгуФІ Vm Тў»СИјуЅ╣т«џуАгС╗Ху▒╗тъІжџћуд╗т╣ХСИЊућеС║јтЇЋСИфт«бТѕиуџётцДтъІ VM тцДт░Јсђѓ Сй┐ућежџћуд╗уџё VM тцДт░ЈтЈ»С┐ЮУ»ЂСйауџё VM Тў»тюеуЅ╣т«џТюЇтіАтЎет«ъСЙІСИіУ┐љУАїуџётћ»СИђ VMсђѓ тЈ»С╗ЦСй┐уће┬аAzure Тћ»ТїЂтхїтЦЌУЎџТІЪТю║У┐ЏСИђТГЦу╗єтѕєжџћуд╗ vm уџёУхёТ║љсђѓ

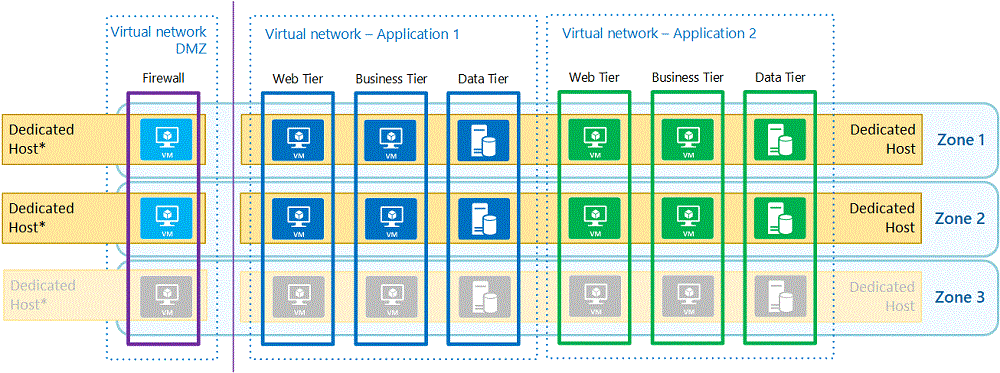

уІгуФІ VM уџёТюђт░ЈтцДт░ЈСИ║64УЎџТІЪ CPU ТаИт┐Ѓтњї 256 GiB уџётєЁтГўсђѓ У┐ЎС║Џ Vm У┐юУ┐ютцДС║јтцДтцџТЋ░ n т▒ѓт║ћућеуеІт║ЈТЅђжюђуџёТЋ░жЄЈ№╝їт╣ХтЈ»УЃйС║ДућЪУЙЃтцДуџёТѕљТюгт╝ђжћђсђѓ СИ║С║єжЎЇСйјт╝ђжћђ№╝їтЈ»С╗ЦтюетЁиТюЅтхїтЦЌУЎџТІЪтїќуџётЇЋСИф VM СИіУ┐љУАїтцџСИфт║ћућет▒ѓ№╝їТѕќУђЁтюеСИЇтљїуџёУ┐ЏуеІТѕќт«╣тЎеСИГУ┐љУАїсђѓ СйаС╗ЇжюђУдЂтюе AZs СИГжЃеуй▓СИЇтљїуџё Vm С╗ЦУ┐ЏУАїтцЇтјЪ№╝їт╣ХтюеСИЇтљїуџё Vm СИі┬а(DMZ) У«ЙтцЄСИіУ┐љУАїжџћуд╗тї║┬асђѓ тЄ║С║ју╗ЈТхјтјЪтЏат░єтцџСИфт║ћућеу╗ётљѕтѕ░СИђСИфтЪ║уАђу╗ЊТъёСИітЈ»УЃйУ┐ўС╝џСИју╗ёу╗Єт║ћућежџћуд╗уГќуЋЦтЈЉућЪтє▓уфЂсђѓ

жџЈуЮђ Azure тї║тЪЪтіЪУЃйуџёТЅЕт▒Ћ№╝їAzure У┐ўтЈ»С╗ЦС╗јуЅ╣т«џуџё VM тцДт░ЈСИГтѕажЎцжџћуд╗С┐Южџю№╝їтЈфжюђУдЂСИђт╣┤уџёжђџуЪЦтЇ│тЈ»сђѓ

Azure СИЊућеСИ╗Тю║

Azure СИЊућеСИ╗Тю║┬аТў»жђѓућеС║јжФўТЋЈТёЪт║дтиЦСйюУ┤ЪУййуџёждќжђЅУ«Ау«Ќжџћуд╗УДБтє│Тќ╣ТАѕсђѓ СИЊућеСИ╗Тю║Тў»СИЊућеС║јСИђСИфт«бТѕиуџёуЅЕуљєТюЇтіАтЎе№╝їућеС║јТЅўу«АтцџСИфУЎџТІЪТю║сђѓ жЎцжџћуд╗ Vm тцќ№╝їСИЊућеСИ╗Тю║У┐ўтЁЂУ«ИТјДтѕХ┬ау╗┤Тіц┬атњї VM СйЇуй«№╝їС╗ЦжЂ┐тЁЇжѓ╗т▒Ёт╣▓ТЅ░сђѓ

СИЊућеСИ╗Тю║уџёТюђт░ЈтцДт░ЈтњїтцџСИфтцДт░ЈтЏау┤аСИјжџћуд╗уџё Vm уЏИтљїсђѓ СИЇУ┐Є№╝їСИЊућеСИ╗Тю║тЈ»С╗ЦТЅўу«АСйЇС║јСИЇтљїУЎџТІЪуйЉу╗юСИГуџё Vm№╝їС╗ЦТ╗АУХ│т║ћућеуеІт║Јжџћуд╗уГќуЋЦуџёжюђУдЂсђѓ СйаС╗Їт║ћтюетЈдСИђтЈ░СИ╗Тю║СИіУ┐љУАї┬аDMZ┬аvm№╝їС╗Цжў▓ТГбС╗╗СйЋСЙДжђџжЂЊТћ╗тЄ╗тЈЉућЪтюе DMZ СИГуџётЈЌтЁЦСЙх VMсђѓ

Encryption

ТЋ░ТЇ«тіат»єТў»С┐ЮТіцтиЦСйюУ┤ЪУЇиуџёжЄЇУдЂу╗ёТѕљжЃетѕєсђѓ тіат»єт»╣С┐АТЂ»У┐ЏУАїу╝ќуаЂ№╝їтЏаТГцтЈфТюЅТјѕТЮЃуџёТјЦТћХТќ╣тЈ»С╗ЦСй┐ућет»єжњЦТѕќУ»ЂС╣дт»╣тЁХУ┐ЏУАїУДБуаЂсђѓ тіат»єтїЁТІг┬ауБЂуЏўтіат»є№╝їжђѓућеС║јжЮЎТђЂжЮЎТђЂТЋ░ТЇ«тњї┬аС╝аУЙЊу║Дт«ЅтЁе (TLS)№╝їућеС║јжђџУ┐ЄуйЉу╗юУ┐ЏУАїуџётіат»єС╝аУЙЊсђѓ

Azure Key Vault

СйатЈ»С╗ЦжђџУ┐Єт░єтіат»єт»єжњЦтњїУ»ЂС╣дтГўтѓетюе┬аAzure Key VaultСИГ№╝їт░єтЁХтГўтѓетюе (HSM) УДБтє│Тќ╣ТАѕжфїУ»ЂСИ║УЂћжѓдС┐АТЂ»тцёуљєТаЄтЄє (FIPS) 140-2 у║ДтѕФ2уџёС║Љ┬ауАгС╗Хт«ЅтЁеТеАтЮЌ┬аСИГсђѓ ТюЅтЁ│С╗ЁтЁЂУ«Ити▓ТјѕТЮЃуџёт║ћућеуеІт║ЈтњїућеТѕиУ«┐жЌ« Key Vault уџёТюђСй│т«ъУих№╝їУ»итЈѓжўЁ┬аС┐ЮТіцт»╣т»єжњЦС┐Юу«Ат║ЊуџёУ«┐жЌ«сђѓ

УІЦУдЂС┐ЮТіц Key Vault СИГуџёт»єжњЦ№╝їтЈ»С╗Цтљ»уће┬аУй»тѕажЎц№╝їУ┐ЎтЈ»уА«С┐ЮтѕажЎцуџёт»єжњЦТў»тЈ»ТЂбтцЇуџёсђѓ СИ║С║єУ┐ЏСИђТГЦС┐ЮТіц№╝їСйатЈ»С╗Цт░є┬атЇЋСИфт»єжњЦтцЄС╗й┬атѕ░тЈ»ућеС║ј┬аУ┐ўтјЪт»єжњЦуџётіат»єТќЄС╗Х№╝їУ┐ЎтЈ»УЃйТў»тљїСИђтю░уљєСйЇуй«уџётЈдСИђ Azure тї║тЪЪсђѓ

тйЊтюе VM СИіТЅўу«А SQL Server ТЌХ№╝їтЈ»С╗ЦСй┐уће┬аућеС║ј Microsoft Azure Key Vault уџё SQL Server У┐ъТјЦтЎеУјитЈќ┬ажђЈТўјТЋ░ТЇ«тіат»єуџёт»єжњЦ (TDE)сђЂтѕЌу║Дтіат»є (CLE)┬атњїтцЄС╗йтіат»єсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁСИ║Azure УЎџТІЪТю║СИіуџё SQL Server жЁЇуй« Azure Key Vault жЏєТѕљсђѓ

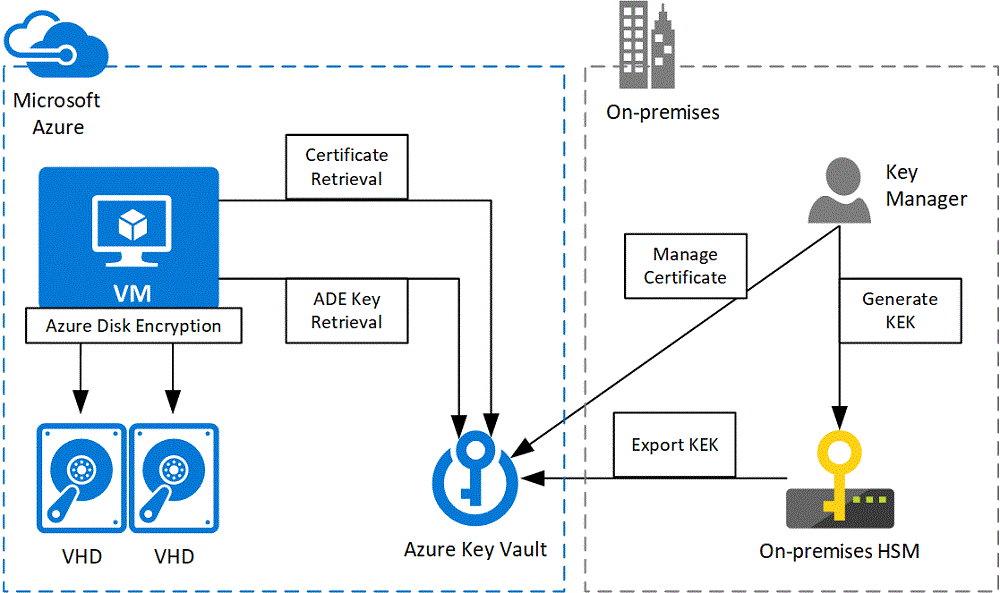

Azure уБЂуЏўтіат»є

Azure уБЂуЏўтіат»єСй┐уће BitLocker тцќжЃет»єжњЦС┐ЮТіцуеІт║ЈСИ║ Azure Vm уџё OS тњїТЋ░ТЇ«уБЂуЏўТЈљСЙЏтЇитіат»є№╝їт╣ХтЈ»СИј Azure Key Vault жЏєТѕљ№╝їС╗ЦтИ«тіЕСйаТјДтѕХтњїу«АуљєуБЂуЏўтіат»єт»єжњЦтњїТю║т»єсђѓ Т»ЈСИф VM жЃйС╝џућЪТѕљУЄфти▒уџётіат»єт»єжњЦ№╝їт╣Хт░єтЁХтГўтѓетюе Azure Key Vault СИГсђѓ УІЦУдЂжЁЇуй« Azure Key Vault С╗Цтљ»уће Azure уБЂуЏўтіат»є№╝їУ»итЈѓжўЁ┬атѕЏт╗║тњїжЁЇуй« Azure уБЂуЏўтіат»єуџёт»єжњЦС┐Юу«Ат║Њсђѓ

т»╣С║јжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУйй№╝їУ┐ўт║ћСй┐уће┬а(KEK) уџёт»єжњЦтіат»єт»єжњЦ┬а№╝їС╗Цт«ъуј░жбЮтцќуџёт«ЅтЁеТђДсђѓ ТїЄт«џ KEK ТЌХ№╝їAzure уБЂуЏўтіат»єт░єСй┐ућеУ»Цт»єжњЦтюетєЎтЁЦтѕ░ Key Vault С╣ІтЅЇтїЁУБЁтіат»єТю║т»єсђѓ тЈ»С╗Ц Azure Key Vault ућЪТѕљ KEK№╝їСйєТЏ┤т«ЅтЁеуџёТќ╣Т│ЋТў»тюеТюгтю░ HSM СИГућЪТѕљт»єжњЦт╣Хт░єтЁХт»╝тЁЦтѕ░ Azure Key Vault СИГсђѓ У┐ЎуДЇТЃЁтєхжђџтИИУбФуД░СИ║УЄфтИдт»єжњЦ№╝їу«ђуД░ BYOKсђѓ ућ▒С║јт»╝тЁЦуџёт»єжњЦСИЇУЃйуд╗т╝ђ HSM УЙ╣уЋї№╝їтЏаТГцтюе HSM СИГућЪТѕљт»єжњЦтЈ»уА«С┐ЮСйат«їтЁеТјДтѕХтіат»єт»єжњЦсђѓ

ТюЅтЁ│тЈЌ HSM С┐ЮТіцуџёт»єжњЦуџёУ»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ┬атдѓСйЋСИ║ Azure Key Vault ућЪТѕљтњїС╝аУЙЊтЈЌ hsm С┐ЮТіцуџёт»єжњЦсђѓ

уйЉу╗юТхЂжЄЈтіат»є

у▒╗С╝╝С║ј HTTPS уџёуйЉу╗ютЇЈУ««С╝џтіат»єС╝аУЙЊСИГуџёТЋ░ТЇ«тњїУ»ЂС╣дсђѓ т«бТѕиуФ»тѕ░т║ћућеуеІт║ЈжђџС┐АжђџтИИСй┐ућетЈЌС┐АС╗╗уџё┬аУ»ЂС╣джбЂтЈЉТю║ТъёжбЂтЈЉуџёУ»ЂС╣д (CA)сђѓ тєЁжЃет║ћућетЈ»С╗ЦСй┐ућетєЁжЃе CA ТѕќтЁгтЁ▒ CA №╝ѕтдѓ DigiCert Тѕќ GlobalSign№╝ЅСИГуџёУ»ЂС╣дсђѓ т▒ѓтѕ░т▒ѓжђџС┐АжђџтИИСй┐ућеућ▒тєЁжЃе CA жбЂтЈЉуџёУ»ЂС╣дТѕќУЄфуГЙтљЇУ»ЂС╣дсђѓ Azure Key Vault тЈ»С╗Цт«╣у║│тЁХСИГуџёС╗╗СйЋУ»ЂС╣ду▒╗тъІсђѓ ТюЅтЁ│тѕЏт╗║СИЇтљїУ»ЂС╣ду▒╗тъІуџёУ»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ┬аУ»ЂС╣дтѕЏт╗║Тќ╣Т│Ћсђѓ

Azure Key Vault тЈ»С╗ЦућеСйют▒ѓтѕ░т▒ѓТхЂжЄЈуџёУЄфуГЙтљЇУ»ЂС╣д CAсђѓ┬аKEY VAULT vm ТЅЕт▒Ћ┬атЈ»тюе vm СИіСй┐ућеТѕќСИЇСй┐ућеуДЂжњЦТЮЦуЏЉУДєтњїУЄфтіетѕиТќ░ТїЄт«џуџёУ»ЂС╣д№╝їтЁиСйЊтЈќтє│С║јућеСЙІсђѓ УІЦУдЂСй┐уће Key Vault VM ТЅЕт▒Ћ№╝їУ»итЈѓжўЁжђѓућеС║јLinux уџё Key Vault УЎџТІЪТю║ТЅЕт▒ЋТѕќжђѓућеС║ј Windows уџё Key Vault УЎџТІЪТю║ТЅЕт▒Ћсђѓ

Key Vault У┐ўтЈ»С╗ЦтГўтѓеСИЇСй┐ућеУ»ЂС╣дуџёуйЉу╗ютЇЈУ««т»єжњЦсђѓ УЄфт«џС╣ЅтиЦСйюУ┤ЪУЇитЈ»УЃйжюђУдЂу╝ќтєЎ┬аУЄфт«џС╣ЅУёџТюгТЅЕт▒Ћ┬ауџёУёџТюг№╝їС╗ј Key Vault ТБђу┤бт»єжњЦ№╝їт╣Хт░єтЁХтГўтѓеУхиТЮЦСЙЏт║ћућеуеІт║ЈСй┐ућесђѓ т║ћућеУ┐ўтЈ»С╗ЦСй┐уће VM уџё┬аТЅўу«АТаЄУ»є┬ауЏ┤ТјЦС╗ј Key Vault ТБђу┤бТю║т»єсђѓ

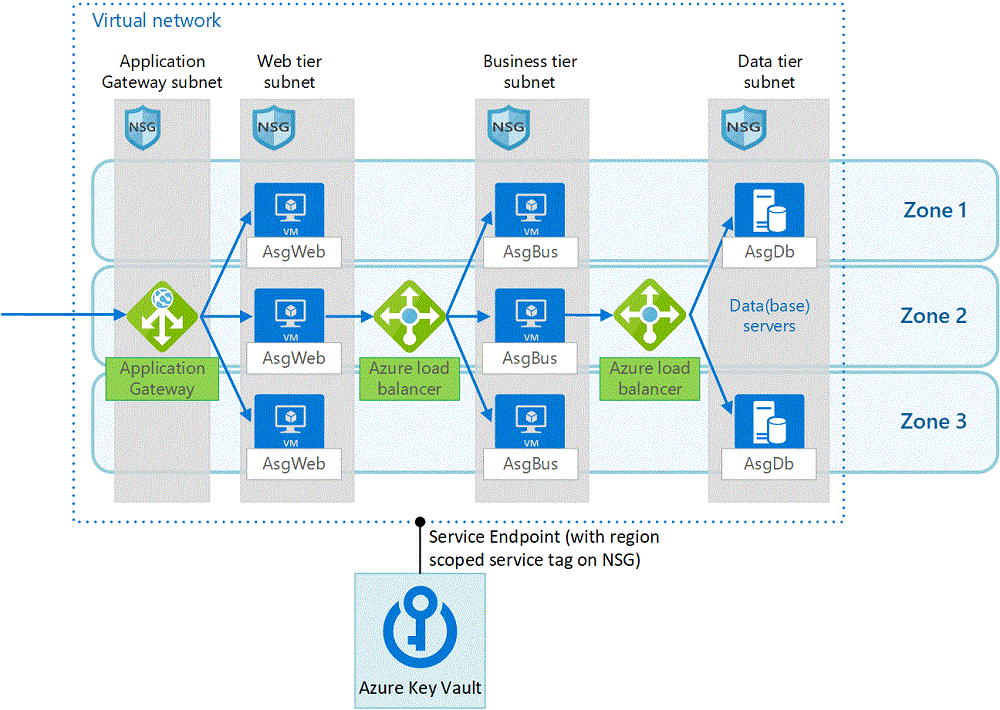

уйЉу╗ют«ЅтЁеТђД

(Nsg уџёуйЉу╗ют«ЅтЁеу╗ё) тюе Azure УЎџТІЪуйЉу╗юСИГуџёУхёТ║љС╣ІжЌ┤уГЏжђЅТхЂжЄЈсђѓ NSG т«ЅтЁеУДётѕЎТа╣ТЇ« IP тю░тЮђтњїуФ»тЈБтЁЂУ«ИТѕќТІњу╗ЮУ┐ЏтЄ║ Azure УхёТ║љуџёуйЉу╗юТхЂжЄЈсђѓ ж╗ўУ«цТЃЁтєхСИІ№╝їNsg жў╗ТГбТЮЦУЄф internet уџётЁЦуФЎТхЂжЄЈ№╝їСйєтЁЂУ«ИТЮЦУЄф Vm уџётЄ║уФЎУ┐ъТјЦтѕ░ internetсђѓ УІЦУдЂжў▓ТГбТёЈтцќуџётЄ║уФЎТхЂжЄЈ№╝їУ»иТи╗тіаТюђСйјС╝ўтЁѕу║ДСИ║4096уџёУЄфт«џС╣ЅУДётѕЎС╗Цжў╗ТГбТЅђТюЅтЁЦуФЎтњїтЄ║уФЎТхЂжЄЈсђѓ уёХтљј№╝їСйатЈ»С╗ЦТи╗тіаС╝ўтЁѕу║ДТЏ┤жФўуџёУДётѕЎТЮЦтЁЂУ«ИуЅ╣т«џуџёТхЂжЄЈсђѓ

Nsg СИ║уј░ТюЅУ┐ъТјЦтѕЏт╗║ТхЂУ«░тйЋ№╝їт╣ХТа╣ТЇ«ТхЂУ«░тйЋуџёУ┐ъТјЦуіХТђЂтЁЂУ«ИТѕќТІњу╗ЮжђџС┐Асђѓ ТхЂУ«░тйЋтЁЂУ«И NSG Тў»ТюЅуіХТђЂуџёсђѓ СЙІтдѓ№╝їтдѓТъюСИ║уФ»тЈБ443СИіуџёС╗╗СйЋтю░тЮђТїЄт«џтЄ║уФЎт«ЅтЁеУДётѕЎ№╝їтѕЎТЌажюђтљїТЌХСИ║тЊЇт║ћТїЄт«џтЁЦуФЎт«ЅтЁеУДётѕЎсђѓ С╗ЁтйЊтюетцќжЃетљ»тіежђџС┐АТЌХ№╝їТЅЇжюђУдЂТїЄт«џтЁЦуФЎт«ЅтЁеУДётѕЎсђѓ

тцДтцџТЋ░ Azure ТюЇтіАжЃйтЁЂУ«ИСй┐уће┬аУЎџТІЪуйЉу╗юТюЇтіАТаЄУ«░┬а№╝їУђїСИЇТў» NSGсђѓ ТюЇтіАТаЄУ«░С╗БУАе Azure ТюЇтіАСИГуџёСИђу╗ё IP тю░тЮђтЅЇу╝ђ№╝їТюЅтіЕС║јТюђтцДуеІт║дтю░тЄЈт░ЉуйЉу╗ют«ЅтЁеУДётѕЎТЏ┤Тќ░уџётцЇТЮѓТђДсђѓ Azure Key Vault ТюЇтіАТаЄУ«░тЈ»С╗ЦтЁЂУ«И VM С╗ј Azure Key Vault ТБђу┤бУ»ЂС╣дсђЂт»єжњЦтњїТю║т»єсђѓ

ТјДтѕХуйЉу╗ют«ЅтЁеуџётЈдСИђуДЇТќ╣Т│ЋТў»жђџУ┐Є┬аУЎџТІЪуйЉу╗юТхЂжЄЈУи»ућ▒┬атњї┬ат╝║тѕХжџДжЂЊсђѓ Azure УЄфтіетѕЏт╗║у│╗у╗ЪУи»ућ▒№╝їт╣Хт░єУи»ућ▒тѕєжЁЇтѕ░УЎџТІЪуйЉу╗юСИГуџёТ»ЈСИфтГљуйЉсђѓ ТЌаТ│ЋтѕЏт╗║ТѕќтѕажЎцу│╗у╗ЪУи»ућ▒№╝їСйєтЈ»С╗ЦСй┐ућеУЄфт«џС╣ЅУи»ућ▒ТЏ┐С╗БТЪљС║Џу│╗у╗ЪУи»ућ▒сђѓ Сй┐ућеУЄфт«џС╣ЅУи»ућ▒№╝їСйатЈ»С╗ЦжђџУ┐Є┬ауйЉу╗юУЎџТІЪУ«ЙтцЄУи»ућ▒ТхЂжЄЈ (NVA)┬атдѓжў▓уЂФтбЎТѕќС╗Буљє№╝їТѕќтѕажЎцСИЇжюђУдЂуџёТхЂжЄЈ№╝їУ┐ЎСИјСй┐уће NSG жў╗ТГбТхЂжЄЈу▒╗С╝╝сђѓ

тЈ»С╗ЦСй┐уће Nva уГЅ┬аAzure жў▓уЂФтбЎ┬аТЮЦтЁЂУ«ИсђЂжў╗ТГбтњїТБђТЪЦуйЉу╗юТхЂжЄЈсђѓ Azure жў▓уЂФтбЎТў»СИђуДЇТЅўу«АуџёсђЂжФўт║дтЈ»ућеуџёт╣│тЈ░жў▓уЂФтбЎТюЇтіАсђѓ СйаУ┐ўтЈ»С╗ЦС╗ј┬аAzure MarketplaceжЃеуй▓уггСИЅТќ╣ nvaсђѓ УІЦУдЂСй┐У┐ЎС║Џ Nva жФўт║дтЈ»уће№╝їУ»итЈѓжўЁ┬ажЃеуй▓жФўт║дтЈ»ућеуџёуйЉу╗юУЎџТІЪУ«ЙтцЄсђѓ

т║ћућеуеІт║Јт«ЅтЁеу╗ё

УІЦУдЂтюеУЎџТІЪуйЉу╗ютєЁуГЏжђЅт║ћућеуеІт║Јт▒ѓС╣ІжЌ┤уџёТхЂжЄЈ№╝їУ»иСй┐уће (Asg) уџё┬ат║ћућеуеІт║Јт«ЅтЁеу╗ё┬асђѓ Asg Сй┐СйатЈ»С╗Цт░єуйЉу╗ют«ЅтЁежЁЇуй«СИ║т║ћућеуеІт║Ју╗ЊТъёуџёТЅЕт▒Ћ№╝їСй┐СйаУЃйтцЪт»╣ Vm У┐ЏУАїтѕєу╗ё№╝їт╣ХТа╣ТЇ«у╗ёт«џС╣ЅуйЉу╗ют«ЅтЁеуГќуЋЦсђѓ СйатЈ»С╗ЦтцДУДёТеАжЄЇтцЇСй┐ућет«ЅтЁеуГќуЋЦ№╝їУђїТЌажюђТЅІтіеу╗┤ТіцТўЙт╝Ј IP тю░тЮђсђѓ

тЏаСИ║ Asg т║ћућеС║јуйЉу╗юТјЦтЈБУђїСИЇТў»тГљуйЉ№╝їТЅђС╗Цт«ЃС╗гС╝џтљ»ућетЙ«у╗єтѕєсђѓ СйатЈ»С╗ЦСИЦТа╝ТјДтѕХтЊфС║Џ Vm тЈ»С╗ЦуЏИС║њжђџС┐А№╝їућџУЄ│С╝џжў╗ТГбтљїСИђт▒ѓСИГ Vm С╣ІжЌ┤уџёТхЂжЄЈ№╝їт╣ХжђџУ┐ЄС╗јУ»Ц VM тѕажЎц Asg ТЮЦУй╗ТЮЙжџћуд╗ VMсђѓ

ТиитљѕуйЉу╗ю

ТиитљѕСйЊу│╗у╗ЊТъёт░єТюгтю░уйЉу╗юСИј Azure уГЅтЁгТюЅС║ЉУ┐ъТјЦУхиТЮЦсђѓ тЈ»С╗ЦжђџУ┐ЄтцџуДЇТќ╣т╝Јт░єТюгтю░уйЉу╗юУ┐ъТјЦтѕ░тюе Azure СИГУ┐љУАїуџёт║ћућеуеІт║Ј№╝џ

Internet СИіуџётЁгтЁ▒у╗ѕу╗Њуѓ╣сђѓ тЈ»С╗ЦСЙЮУхќТаЄУ»єсђЂС╝аУЙЊу║ДтѕФт«ЅтЁе (HTTPS) тњїт║ћућеуеІт║ЈуйЉтЁ│ТЮЦС┐ЮТіцт║ћућеуеІт║Ј№╝ѕтЈ»УЃйСИјжў▓уЂФтбЎу╗Њтљѕ№╝Ѕсђѓ Сйєт»╣С║јжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУйй№╝їСИЇт╗║У««жђџУ┐Є internet тЁгт╝ђтЁгтЁ▒у╗ѕу╗Њуѓ╣сђѓ

Azure ТѕќуггСИЅТќ╣ VPN уйЉтЁ│сђѓ тЈ»С╗ЦСй┐уће┬аAZURE VPN уйЉтЁ│т░єТюгтю░уйЉу╗юУ┐ъТјЦтѕ░ Azureсђѓ ТхЂжЄЈС╗ЇжђџУ┐Є internet С╝аТњГ№╝їСйєжђџУ┐ЄСй┐уће TLS уџётіат»єжџДжЂЊсђѓ тдѓТъю Azure VPN уйЉтЁ│СИЇТћ»ТїЂуЅ╣т«џУдЂТ▒ѓ№╝їУ┐ўтЈ»С╗Цтюе VM СИГУ┐љУАїуггСИЅТќ╣уйЉтЁ│сђѓ

ExpressRouteсђѓ┬аExpressRoute┬аУ┐ъТјЦжђџУ┐ЄуггСИЅТќ╣У┐ъТјЦТЈљСЙЏтЋєСй┐ућеСИЊућеУ┐ъТјЦсђѓ СИЊућеУ┐ъТјЦт░єТюгтю░уйЉу╗юТЅЕт▒Ћтѕ░ Azure№╝їт╣Х (SLA) ТЈљСЙЏтЈ»С╝Иу╝ЕТђДтњїтЈ»жЮаТюЇтіАу║ДтѕФтЇЈУ««сђѓ

тЁиТюЅ VPN ТЋЁжџюУйгуД╗уџё ExpressRouteсђѓ ТГцжђЅжА╣тюеТГБтИИТЃЁтєхСИІСй┐уће ExpressRoute№╝їСйєтдѓТъютюе ExpressRoute у║┐Уи»СИГтЄ║уј░У┐ъТјЦСИГТќГ№╝їтѕЎС╝џТЋЁжџюУйгуД╗тѕ░ VPN У┐ъТјЦ№╝їС╗јУђїТЈљСЙЏТЏ┤жФўуџётЈ»ућеТђДсђѓ

тЪ║С║ј ExpressRoute уџё VPNсђѓ ТГцжђЅжА╣ТюђжђѓтљѕжФўТЋЈТёЪт║дтиЦСйюУ┤ЪУЇисђѓ ExpressRoute ТЈљСЙЏтЁиТюЅтЈ»С╝Иу╝ЕТђДтњїтЈ»жЮаТђДуџёСИЊућеу║┐Уи»№╝їVPN ТЈљСЙЏжбЮтцќуџёС┐ЮТіцт▒ѓ№╝їтЈ»тюеуЅ╣т«џуџё Azure УЎџТІЪуйЉу╗юСИГу╗ѕТГбтіат»єуџёУ┐ъТјЦсђѓ

ТюЅтЁ│тюеСИЇтљїу▒╗тъІуџёТиитљѕУ┐ъТјЦС╣ІжЌ┤У┐ЏУАїжђЅТІЕуџёТЏ┤тцџТїЄт»╝№╝їУ»итЈѓжўЁ┬ажђЅТІЕућеС║јт░єТюгтю░уйЉу╗юУ┐ъТјЦтѕ░ Azure уџёУДБтє│Тќ╣ТАѕсђѓ

жЃеуй▓тцќтЏ┤уйЉу╗ю

У┐ъТјЦТюгтю░тњї Azure уј»тбЃтЈ»У«ЕТюгтю░ућеТѕиУ«┐жЌ« Azure т║ћућеуеІт║Јсђѓ тцќтЏ┤уйЉу╗юТѕќтцќтЏ┤уйЉу╗ю┬атї║тЪЪ (DMZ)┬аСИ║жФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУЇиТЈљСЙЏжбЮтцќуџёС┐ЮТіцсђѓ

Azure СИјТюгтю░ТЋ░ТЇ«СИГт┐ЃС╣ІжЌ┤уйЉу╗ютцќтЏ┤уйЉу╗юС╣ІжЌ┤уџёСйЊу│╗у╗ЊТъётюетљїСИђУЎџТІЪуйЉу╗юСИГжЃеуй▓ТЅђТюЅуџё DMZ тњїт║ћућеуеІт║ЈТюЇтіА№╝їт╣ХСй┐уће NSG УДётѕЎтњїућеТѕит«џС╣ЅуџёУи»ућ▒ТЮЦжџћуд╗ DMZ тњїт║ћућеуеІт║ЈтГљуйЉсђѓ ТГцСйЊу│╗у╗ЊТъётЈ»С╗ЦжђџУ┐ЄтЁгтЁ▒ internet ТЈљСЙЏу«АуљєтГљуйЉ№╝їС╗ЦСЙ┐тюеТюгтю░уйЉтЁ│СИЇтЈ»ућеуџёТЃЁтєхСИІу«Ауљєт║ћућесђѓ Сйєт»╣С║јжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУйй№╝їтЈфт║ћтЁЂУ«Иу╗ЋУ┐Є┬аСИГТќГуј╗уњЃТќ╣ТАѕСИГуџёуйЉтЁ│сђѓ ТЏ┤тЦйуџёУДБтє│Тќ╣ТАѕТў»Сй┐уће┬аAzure таАтъњ№╝їУ┐ЎСй┐тЙЌуЏ┤ТјЦтЈ»С╗ЦС╗ј Azure жЌеТѕиУ┐ЏУАїУ«┐жЌ«№╝їтљїТЌХжЎљтѕХтЁгтЁ▒ IP тю░тЮђуџётЁгт╝ђсђѓ

СйаУ┐ўтЈ»С╗ЦСй┐ућет«ъТЌХ┬а(JIT) VM У«┐жЌ«┬аУ┐ЏУАїУ┐юуеІу«Ауљє№╝їтљїТЌХжЎљтѕХтЁгтЁ▒ IP тю░тЮђуџётЁгт╝ђсђѓ Сй┐уће JIT VM У«┐жЌ«ТЌХ№╝їж╗ўУ«цТЃЁтєхСИІ№╝їNSG С╝џжў╗ТГбУ┐юуеІу«АуљєуФ»тЈБ№╝їтдѓ┬аУ┐юуеІТАїжЮбтЇЈУ«« (RDP)┬атњї┬ат«ЅтЁе SHELL () SSH┬асђѓ тЈЉтЄ║У»иТ▒ѓтљј№╝їJIT VM У«┐жЌ«С╗ЁтюеТїЄт«џуџёТЌХжЌ┤УїЃтЏ┤тєЁтљ»ућеУ»ЦуФ»тЈБ№╝їтЈ»УЃйС╝џСИ║уЅ╣т«џуџё IP тю░тЮђТѕќУїЃтЏ┤тљ»ућеТГцуФ»тЈБсђѓ JIT У«┐жЌ«У┐ўжђѓућеС║јС╗ЁтЁиТюЅСИЊуће IP тю░тЮђуџё Vmсђѓ тюетљ»уће JIT VM У«┐жЌ«С╣ІтЅЇ№╝їтЈ»С╗ЦСй┐уће Azure таАтъњжў╗ТГбтѕ░ VM уџёТхЂжЄЈсђѓ

УІЦУдЂжЃеуй▓ТЏ┤тцџт║ћућеуеІт║Ј№╝їтЈ»С╗Цтюе Azure СИГСй┐уће┬аСИГт┐ЃУЙљт░ётъІуйЉу╗юТІЊТЅЉ┬а№╝їт╣ХтюеСИГт┐ЃУЎџТІЪуйЉу╗юСИГСй┐ућетцќтЏ┤уйЉу╗ю№╝їт╣ХтюеУЙљт░ёУЎџТІЪуйЉу╗юСИГСй┐ућет║ћућеуеІт║Јсђѓ СИГт┐ЃУЎџТІЪуйЉу╗ютЈ»С╗ЦтїЁтљФ VPN тњї/Тѕќ ExpressRoute уйЉтЁ│сђЂжў▓уЂФтбЎ NVAсђЂу«АуљєСИ╗Тю║сђЂТаЄУ»єтЪ║уАђу╗ЊТъётњїтЁХС╗ќтЁ▒С║ФТюЇтіАсђѓ УЙљт░ёУЎџТІЪуйЉу╗южђџУ┐Є┬аУЎџТІЪуйЉу╗ют»╣уГЅС║њУ┐ъУ┐ъТјЦтѕ░СИГт┐Ѓсђѓ Azure УЎџТІЪуйЉу╗юСИЇтЁЂУ«ИУиеСИГт┐ЃС╗јСИђСИфтѕєТћ»С╝ажђњтѕ░тЈдСИђСИфтѕєТћ»уџёС╝ажђњУи»ућ▒сђѓ С╗ЁтЈ»жђџУ┐ЄжЏєу║┐тЎеСИГуџёжў▓уЂФтбЎУ«ЙтцЄУ┐ЏУАїУЙљт░ётѕ░УЙљт░ёуџёжђџС┐Асђѓ У┐ЎуДЇСйЊу│╗у╗ЊТъёТюЅТЋѕтю░т░єт║ћућеуеІт║Јжџћуд╗т╝ђТЮЦсђѓ

тцџтї║тЪЪжЃеуй▓

СИџтіАУ┐ъу╗ГТђДтњїуЂЙжџЙТЂбтцЇтЈ»УЃйжюђУдЂУиетцџСИф Azure тї║тЪЪжЃеуй▓т║ћућеуеІт║Ј№╝їУ┐ЎтЈ»УЃйС╝џтй▒тЊЇТЋ░ТЇ«жЕ╗уЋЎтњїт«ЅтЁеТђДсђѓ ТюЅтЁ│тцџтї║тЪЪжЃеуй▓уџётЈѓУђЃСйЊу│╗у╗ЊТъё№╝їУ»итЈѓжўЁ┬атюетцџСИф Azure тї║тЪЪСИГУ┐љУАї N т▒ѓт║ћућеуеІт║ЈС╗Цт«ъуј░жФўтЈ»ућеТђДсђѓ

тї║тЪЪт»╣

Azure тю░уљєСйЇуй«Тў»СИќуЋїСИіт«џС╣ЅуџёСИђуДЇтї║тЪЪ№╝їтЁХСИГтїЁтљФУЄ│т░ЉСИђСИф Azure тї║тЪЪ№╝їТ»ЈСИфтї║тЪЪТюЅСИђСИфТѕќтцџСИфТЋ░ТЇ«СИГт┐Ѓсђѓ Т»ЈСИф Azure тї║тЪЪСИјтљїСИђтю░уљєСйЇуй«┬аСИГуџётЈд┬аСИђСИфтї║тЪЪжЁЇт»╣сђѓ тї║тЪЪт»╣СИЇС╝џтљїТЌХТЏ┤Тќ░№╝їт╣ХСИћтдѓТъютЈЉућЪуЂЙжџЙ№╝їУ┐ЎСИцСИфтї║тЪЪуџёС╝ўтЁѕу║ДтЮЄСИ║уггСИђжА╣сђѓ т»╣С║јСИџтіАУ┐ъу╗ГТђД№╝їтдѓТъютюетцџСИфтї║тЪЪжЃеуй▓№╝їтѕЎт║ћт░єжФўт║дТЋЈТёЪуџёт║ћућеУЄ│т░ЉжЃеуй▓тѕ░тї║тЪЪт»╣сђѓ

ТюЅтЁ│ТЏ┤тцџУ»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ┬аСИџтіАУ┐ъу╗ГТђДтњїуЂЙжџЙТЂбтцЇ (BCDR) №╝џ Azure жЁЇт»╣тї║тЪЪсђѓ уЎйуџ«С╣д┬ат«ъуј░угдтљѕТђДуџёТЋ░ТЇ«Т┤ЙжЕ╗тњїт«ЅтЁеТђД-Azure У«еУ«║С║є┬аТЋ░ТЇ«жЕ╗уЋЎ№╝їУ┐ўУ«еУ«║С║єтдѓСйЋТ╗АУХ│ТЋ░ТЇ«жЕ╗уЋЎУдЂТ▒ѓсђѓ

тї║тЪЪС╣ІжЌ┤уџётцЇтѕХ

тюе IaaS СйЊу│╗у╗ЊТъёСИГ№╝їтюетї║тЪЪС╣ІжЌ┤тцЇтѕХТЋ░ТЇ«Тў»т║ћућеуеІт║ЈуџёУ┤БС╗╗сђѓ ТюђтИИУДЂуџётцЇтѕХТќ╣ТАѕСй┐ућеТЋ░ТЇ«т║ЊТюЇтіАтЎеС║ДтЊЂСИГтєЁуй«уџёТЋ░ТЇ«т║ЊтцЇтѕХТіђТю»№╝їтдѓSQL Server Always On тЈ»ућеТђДу╗ёсђЂ┬аOracle ТЋ░ТЇ«жў▓ТіцТѕќMySQL тцЇтѕХсђѓ

тюе IaaS ТЋ░ТЇ«т║ЊТюЇтіАтЎеС╣ІжЌ┤У«Йуй«тцЇтѕХт╣ХСИЇу«ђтЇЋ№╝їТѓежюђУдЂУђЃУЎЉСИџтіАУ┐ъу╗ГТђДУдЂТ▒ѓсђѓ Azure ТЋ░ТЇ«т║ЊТюЇтіА№╝ѕСЙІтдѓAzure SQL ТЋ░ТЇ«т║ЊсђЂAzure Database for MySQL тњїCosmos DBтюетї║тЪЪС╣ІжЌ┤У┐ЏУАїтцЇтѕХТЏ┤у«ђтЇЋ№╝їСйєтЈ»УЃйСИЇТ╗АУХ│жФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУййуџёт«ЅтЁеУдЂТ▒ѓсђѓ

ТюЅтЁ│тцџтї║тЪЪ SQL Server тњї Oracle жЃеуй▓уџёУ»ду╗єС┐АТЂ»тњїТїЄтЇЌ№╝їУ»итЈѓжўЁ№╝џ

тюеСйЇС║јСИЇтљїтї║тЪЪуџё Azure SQL Server УЎџТІЪТю║СИіжЁЇуй«тЈ»ућеТђДу╗ё

тюе Azure уј»тбЃСИІуџё Oracle Database 12c ТЋ░ТЇ«т║ЊуЂЙжџЙТЂбтцЇ

Уиетї║тЪЪт»╣уГЅС║њУ┐ъ

тЈ»С╗ЦжђџУ┐ЄСй┐ућетЁет▒ђ┬аУЎџТІЪуйЉу╗ют»╣уГЅС║њУ┐ътюеСИЇтљїтї║тЪЪуџёУЎџТІЪуйЉу╗юС╣ІжЌ┤тљ»ућет«ЅтЁежђџС┐Асђѓ тЁет▒ђт»╣уГЅС║њУ┐ъСИјтюетї║тЪЪтєЁт»╣уГЅС║њУ┐ъуџётиЦСйюТќ╣т╝ЈуЏИтљїсђѓ тї║тЪЪС╣ІжЌ┤уџёТхЂжЄЈжђџУ┐Є Microsoft СИ╗т╣▓У┐љУАї№╝їСИЇжЂЇтјє internet№╝їт╣ХСИјтЁХС╗ќТхЂжЄЈжџћуд╗сђѓ СИ║С║єУјитЙЌТЏ┤жФўуџёт«ЅтЁеТђД№╝їтЈ»С╗ЦтюеУ┐ЎСИцСИфтї║тЪЪСИГжЃеуй▓ VPN Nva№╝їт╣ХСй┐уће┬аућеТѕит«џС╣ЅуџёУи»ућ▒┬аТЮЦт╝║тѕХ nva СИітљётї║тЪЪС╣ІжЌ┤уџёТхЂжЄЈ№╝їу▒╗С╝╝С║ј┬ажЃеуй▓тцќтЏ┤уйЉу╗юсђѓ

ТЋЁжџюУйгуД╗ТхЂжЄЈУи»ућ▒

Сй┐ућетЁгућеу╗ѕу╗Њуѓ╣№╝їтЈ»С╗ЦСй┐уће┬аТхЂжЄЈу«АуљєтЉўТѕќ┬аAzure тЅЇжЌет░єТхЂжЄЈт«џтљЉтѕ░┬аСИ╗тіе-СИ╗тіе┬аТЋЁжџюУйгуД╗жЁЇуй«СИГуџёТ┤╗тіетї║тЪЪТѕќТюђУ┐Љуџётї║тЪЪсђѓ СйєТў»№╝їТхЂжЄЈу«АуљєтЉўтњї Azure тЅЇуФ»жЃйжюђУдЂтЁгтЁ▒у╗ѕу╗Њуѓ╣ТЮЦуЏЉУДєтЈ»ућеТђД№╝їт╣ХСИћт«ЃС╗гт»╣т║ћуџё DNS ТЮАуЏ«Тў»тЁгтЁ▒уџёсђѓ т»╣С║јжФўт║дТЋЈТёЪуџётиЦСйюУ┤ЪУйй№╝їТЏ┐С╗БУДБтє│Тќ╣ТАѕТў»тюеТюгтю░жЃеуй▓ DNS№╝їт╣Хт░єТЮАуЏ«ТЏ┤Тћ╣СИ║Т┤╗тіетї║тЪЪС╗ЦУ┐ЏУАїТЋЁжџюУйгуД╗сђѓ

у«АуљєтњїТ▓╗уљє

С┐ЮТіцжФўт║дТЋЈТёЪуџё IaaS т║ћућеСИЇС╗ЁС╗ЁжюђУдЂжЃеуй▓ТГБуА«уџёСйЊу│╗у╗ЊТъётњїт«ъуј░уйЉу╗ют«ЅтЁеУДётѕЎсђѓ ућ▒С║јС║Љуј»тбЃтЙѕт«╣ТўЊТћ╣тЈў№╝їтЏаТГц№╝їуА«С┐ЮтЈфУЃйтюеТЪљС║ЏТЮЃжЎљтњїт«ЅтЁеуГќуЋЦуџёУЙ╣уЋїтєЁУ┐ЏУАїТЏ┤Тћ╣№╝їУ┐ЎСИђуѓ╣уЅ╣тѕФжЄЇУдЂсђѓ СЙІтдѓ№╝їСйат┐ЁжА╗жў▓ТГбТЂХТёЈТЅДУАїу╗ёС╗ХТЌаТ│ЋТЏ┤Тћ╣уйЉу╗ют«ЅтЁеУДётѕЎС╗ЦтЁЂУ«ИТЮЦУЄф internet уџёТхЂжЄЈсђѓ

УІЦУдЂтюе Azure СИГжЃеуй▓тиЦСйюУ┤ЪУЇи№╝їжюђУдЂСИђСИфТѕќтцџСИф┬ау«АуљєтИљТѕисђѓ С┐ЮТіцу«АуљєтИљТѕит»╣С║јС┐ЮТіцтиЦСйюУ┤ЪУЇиУЄ│тЁ│жЄЇУдЂсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ┬атюе Azure AD СИГС┐ЮТіцТиитљѕтњїС║ЉжЃеуй▓уџёуЅ╣ТЮЃУ«┐жЌ«сђѓ

Сй┐ућеу«АуљєтГљуйЉСИГуџёУхёТ║љС╗ЁтљЉжюђУдЂу«АуљєУ»Цт▒ѓуџёућеТѕиТјѕС║ѕт║ћућет▒ѓУ«┐жЌ«ТЮЃжЎљсђѓ СЙІтдѓ№╝їтЈ»С╗Цт░єMicrosoft Identity ManagerСИј Azure Active Directory (Azure AD) СИђУхиСй┐ућесђѓ Сйєт»╣С║јС║ЉТюгТю║Тќ╣ТАѕ№╝їAzure AD┬аPrivileged Identity Management┬а(PIM) Тў»ждќжђЅуџёсђѓ

У┐ўтЈ»С╗ЦжђџУ┐ЄтцџуДЇТќ╣Т│ЋТјДтѕХ Azure УДњУЅ▓тњїуГќуЋЦ№╝џ

Azure УхёТ║љуџё azure┬аRBAC) (azure тЪ║С║јУДњУЅ▓уџёУ«┐жЌ«ТјДтѕХтЈ»т░єтєЁуй«ТѕќУЄфт«џС╣ЅУДњУЅ▓тѕєжЁЇу╗ЎућеТѕи№╝їтЏаТГцС╗ќС╗гтЈфТІЦТюЅТЅђжюђуџёуЅ╣ТЮЃсђѓ тЈ»С╗Цу╗ЊтљѕСй┐уће Azure RBAC СИј PIM ТЮЦт«ъуј░тюеТюЅжЎљТЌХжЌ┤Т«хтєЁТЈљтЇЄТЮЃжЎљуџёт«АТаИуџёт«АТЅ╣тиЦСйюТхЂсђѓ

уГќуЋЦт╝║тѕХт«ъТќйтЁгтЈИУДётѕЎсђЂТаЄтЄєтњї Slaсђѓ┬аAzure уГќуЋЦ┬аТў»СИђуДЇ azure ТюЇтіА№╝їтЈ»ућеС║јтѕЏт╗║сђЂтѕєжЁЇтњїу«АуљєуГќуЋЦ№╝їт╣ХУ»ёС╝░УхёТ║љуџёуГќуЋЦугдтљѕТђДсђѓ

Azure УЊЮтЏЙ┬ау╗ЊтљѕУДњУЅ▓тѕєжЁЇсђЂуГќуЋЦтѕєжЁЇтњїжЃеуй▓ТеАТЮ┐ТЮЦт«џС╣ЅСИђу╗ётЈ»тцЇтѕХуџё Azure УхёТ║љ№╝їУ┐ЎС║ЏУхёТ║љтЈ»т«ъуј░т╣ХжЂхтЙфу╗ёу╗ЄуџёТаЄтЄєсђЂТеАт╝ЈтњїУдЂТ▒ѓсђѓ УЊЮтЏЙТў»СИђуДЇтБ░ТўјТђДТќ╣т╝Ј№╝їућеС║јтЇЈУ░ЃУхёТ║љТеАТЮ┐тњїтЁХС╗ќжА╣уЏ«уџёжЃеуй▓сђѓ СйатЈ»С╗ЦУЄфти▒тѕЏт╗║УЊЮтЏЙ№╝їС╣ЪтЈ»С╗ЦтѕЕућеуј░ТюЅУЊЮтЏЙсђѓ СЙІтдѓ┬а№╝їISO 27001 тЁ▒С║Ф┬аТюЇтіАУЊЮтЏЙС╝џжЃеуй▓СИђСИфтЁ▒С║ФТюЇтіАСИГт┐Ѓ№╝їСйатЈ»С╗ЦС┐«Тћ╣т╣ХТЅЕт▒ЋУ»ЦСИГт┐Ѓ№╝їт╣ХТ╗АУХ│у╗ёу╗ЄуџёУдЂТ▒ѓсђѓ

уЏЉУДє

Azure т«ЅтЁеСИГт┐Ѓ┬аТЈљСЙЏуЏЉУДєтњїУГдТіЦ№╝їтИ«тіЕСйау╗┤Тіцуј»тбЃуџёт«ЅтЁеТђДсђѓ тЁЇУ┤╣ТюЇтіАС╝џУЄфтіеТБђТЪЦТ╝ЈТ┤ъ№╝їСЙІтдѓу╝║т░Љ OS С┐«УАЦуеІт║ЈсђЂт«ЅтЁежЁЇуй«жћЎУ»»тњїтЪ║ТюгуйЉу╗ют«ЅтЁесђѓ ТаЄтЄєС╗ўУ┤╣уЅѕТюгТЈљСЙЏС║єтЁХС╗ќтіЪУЃй№╝їСЙІтдѓУАїСИ║тѕєТъљсђЂУЄфжђѓт║ћуйЉу╗ют╝║тїќтњїJIT VM У«┐жЌ«сђѓ ТюЅтЁ│тіЪУЃйуџёт«їТЋ┤тѕЌУАе№╝їУ»итЈѓжўЁ┬аУ«Ау«ЌТю║уџётіЪУЃйУдєуЏќУїЃтЏ┤сђѓ т«ЅтЁеСИГт┐ЃУ┐ўСИ║┬атЁХС╗ќУхёТ║љ№╝ѕ┬атдѓт«ЅтЁеСИГт┐Ѓ№╝ЅAzure Key Vaultсђѓ

тЈ»С╗ЦСй┐уће┬аAzure MonitorУ┐Џ┬аСИђТГЦуЏЉУДєтњїтѕєТъљсђѓ УІЦУдЂуЏЉУДєТаЄУ»єтњїУ«┐жЌ«№╝їтЈ»С╗Цт░єAzure ADТЌЦт┐ЌУи»ућ▒тѕ░ Azure Monitorсђѓ┬аУ┐ўтЈ»С╗ЦуЏЉУДєVMсђЂуйЉу╗ютњї┬аAzure жў▓уЂФтбЎ№╝їт╣ХтѕєТъљтЁиТюЅт╝║тцДТЌЦт┐ЌТЪЦУ»бтіЪУЃйт»╝тЁЦуџёТЌЦт┐Ќсђѓ СйатЈ»С╗Цт░єAzure Monitorт«ЅтЁеС┐АТЂ»тњїС║ІС╗Ху«АуљєтЎе (SIEM) №╝ѕ┬атЈ»С╗ЦТў»уггСИЅТќ╣┬аSIEMТѕќ┬аAzure Sentinel№╝Ѕсђѓ

- ТхитцќС║џжЕгжђіт╝ђт║ЌУхџжњ▒тљЌ№╝ЪУ┐ЎСИфжЌ«жбўСйауюЪуџёуЪЦжЂЊтљЌ№╝Ъ

- С║џжЕгжђіт╝ђт║ЌТГБтИИтцџт░ЉтцЕУ┤дТюЪТГБтИИ№╝Ъ

- С║џжЕгжђіт╝ђт║ЌТћХт║ЌуДЪжЄЉтљѕуљєтљЌ№╝Ъ

- С║џжЕгжђіСИГтЏйт╝ђт║ЌжћђжЄЈТђјС╣ѕТаи№╝Ъ

- тдѓСйЋтИ«тіЕтѕФС║║т╝ђУ«ЙС║џжЕгжђіт║ЌжЊ║№╝Ъ

- С║џжЕгжђітЏйжЎЁуйЉт║ЌтдѓСйЋт╝ђт║Ќ№╝Ъ

- С║џжЕгжђіт╝ђт║Ќжѓ«у«▒УбФтЇаућеУДБтє│Тќ╣Т│Ћ

- тюетЊфжЄїтГдС╣аТиўт«ЮтњїС║џжЕгжђіт╝ђт║Ќ?