Azure№╝џжЮбтљЉУЎџТІЪуйЉу╗юуџёжў▓уЂФтбЎтњїт║ћућеуеІт║ЈуйЉтЁ│

ТгА

ТгА

УІЦУдЂС┐ЮТіц Azure т║ћућеуеІт║ЈтиЦСйюУ┤ЪУйй№╝їтЈ»С╗Цтюет║ћућеуеІт║ЈТюгУ║ФСй┐ућеС┐ЮТіцТјфТќй№╝їСЙІтдѓУ║ФС╗йжфїУ»Ђтњїтіат»єсђѓ У┐ўтЈ»С╗Цт░єт«ЅтЁет▒ѓТи╗тіатѕ░ТЅўу«Ат║ћућеуеІт║Јуџё (VM) УЎџТІЪТю║сђѓ т▒ѓС┐ЮТіцТЮЦУЄфућеТѕиуџётЁЦуФЎТхЂсђѓ т«ЃС╗гУ┐ўС┐ЮТіцт║ћућеуеІт║ЈтЈ»УЃйжюђУдЂуџётѕ░ Internet уџётЄ║уФЎТхЂсђѓ ТюгТќЄС╗Іу╗Ї┬аAzure УЎџТІЪуйЉу╗ю┬ат«ЅтЁеТюЇтіА№╝ѕСЙІтдѓ Azure жў▓уЂФтбЎ тњї Azure т║ћућеуеІт║ЈуйЉтЁ│сђЂСйЋТЌХСй┐ућеТ»ЈСИфТюЇтіА№╝ЅС╗ЦтЈіу╗ётљѕСИцУђЁуџёуйЉу╗юУ«ЙУ«АжђЅжА╣сђѓ

Azure жў▓уЂФтбЎТЅўу«АуџёСИІСИђС╗Бжў▓уЂФтбЎ№╝їт«ЃжђџУ┐Є NAT (уйЉу╗ютю░тЮђ) сђѓ┬аAzure жў▓уЂФтбЎтЪ║С║ј Internet тЇЈУ«« (IP) тю░тЮђС╗ЦтЈіС╝аУЙЊТјДтѕХтЇЈУ««тњїућеТѕиТЋ░ТЇ«ТіЦтЇЈУ«« (TCP/UDP) уФ»тЈБ№╝їТѕќтЪ║С║јт║ћућеуеІт║Јуџё HTTP (S) Тѕќ SQL т▒ъТђДУ┐ЏУАїТЋ░ТЇ«тїЁуГЏжђЅсђѓ Azure жў▓уЂФтбЎ Microsoft теЂУЃЂТЃЁТіЦТЮЦУ»єтѕФТЂХТёЈ IP тю░тЮђсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ Azure жў▓уЂФтбЎ┬аТќЄТАБсђѓ

Azure жў▓уЂФтбЎ жФўу║ДуЅѕтїЁТІгТаЄтЄєAzure жў▓уЂФтбЎуџёТЅђТюЅтіЪУЃйС╗ЦтЈітЁХС╗ќтіЪУЃй№╝їСЙІтдѓ TLS ТБђТЪЦтњїтЁЦСЙхТБђТхІтњїС┐ЮТіцу│╗у╗Ъ (IDPS) сђѓ

Azure т║ћућеуеІт║ЈуйЉтЁ│┬аТЅўу«А Web ТхЂжЄЈУ┤ЪУййтЮЄУААтЎеС╗ЦтЈі HTTP (S) т«їтЁетЈЇтљЉС╗Буљє№╝їтЈ»С╗ЦТЅДУАїт«ЅтЁетЦЌТјЦтГЌт▒ѓ (SSL) тіат»єтњїУДБт»єсђѓ т║ћућеуеІт║ЈуйЉтЁ│У┐ўСй┐уће Web т║ћућеуеІт║Јжў▓уЂФтбЎТЮЦТБђТЪЦ Web ТхЂжЄЈт╣ХТБђТхІ HTTP т▒ѓСИіуџёТћ╗тЄ╗сђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁт║ћућеуеІт║Ј┬ауйЉтЁ│ТќЄТАБсђѓ

Azure Web т║ћућеуеІт║Јжў▓уЂФтбЎ (WAF)┬аТў»СИђжА╣тЈ»жђЅТи╗тіаAzure т║ћућеуеІт║ЈуйЉтЁ│сђѓ т«ЃТЈљСЙЏт»╣ HTTP У»иТ▒ѓуџёТБђТЪЦ№╝їт╣Хжў▓ТГб Web т▒ѓСИіуџёТЂХТёЈТћ╗тЄ╗№╝їСЙІтдѓSQLТ│етЁЦТѕќУиеуФЎуѓ╣УёџТюгсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ Web┬ат║ћућеуеІт║Јжў▓уЂФтбЎТќЄТАБсђѓ

У┐ЎС║Џ Azure ТюЇтіАТў»С║њУАЦуџёсђѓ тЁХСИГСИђуДЇтЈ»УЃйТюђжђѓтљѕтиЦСйюУ┤ЪУЇи№╝їС╣ЪтЈ»С╗Цт░єт«ЃС╗гСИђУхиућеС║јуйЉу╗ют▒ѓтњїт║ћућеуеІт║Јт▒ѓуџёТюђСй│С┐ЮТіцсђѓ Сй┐ућеС╗ЦСИІтє│уГќТаЉтњїТюгТќЄСИГуџёуц║СЙІТЮЦуА«т«џт║ћућеуеІт║ЈУЎџТІЪуйЉу╗юуџёТюђСй│т«ЅтЁежђЅжА╣сђѓ

Azure жў▓уЂФтбЎAzure т║ћућеуеІт║ЈуйЉтЁ│Сй┐ућеСИЇтљїуџёТіђТю»№╝їт╣ХСИћт«ЃС╗гТћ»ТїЂСИЇтљїТхЂуџёт«ЅтЁетїќ№╝џ

| т║ћућеуеІт║ЈFlow | тЈ»С╗ЦТїЅAzure жў▓уЂФтбЎ | тЈ»С╗ЦжђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│СИіуџё WAF У┐ЏУАїуГЏжђЅ |

|---|---|---|

| HTTP (S) С╗јТюгтю░/Internet тѕ░ Azure уџёТхЂжЄЈ (тЁЦуФЎ) | Тў» | Тў» |

| HTTP (S) С╗ј Azure тѕ░Тюгтю░/Internet уџёТхЂжЄЈ (тЄ║уФЎ) | Тў» | тљд |

| жЮъ HTTP (S) ТхЂжЄЈсђЂтЁЦуФЎ/тЄ║уФЎ | Тў» | тљд |

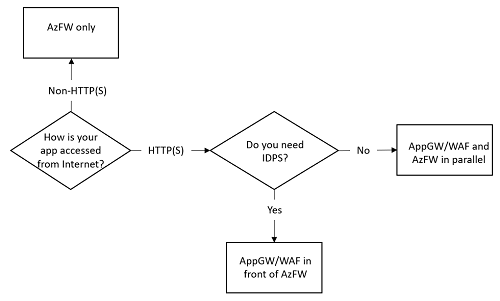

Та╣ТЇ«т║ћућеуеІт║ЈТЅђжюђуџёуйЉу╗юТхЂ№╝їУ«ЙУ«АтЈ»УЃйтЏат║ћућеуеІт║ЈСИЇтљїУђїСИЇтљїсђѓ СИІтЏЙТЈљСЙЏС║єСИђСИфу«ђтїќуџётє│уГќТаЉ№╝їтЈ»тИ«тіЕжђЅТІЕт║ћућеуеІт║Јуџёт╗║У««Тќ╣Т│Ћсђѓ тє│уГќтЈќтє│С║јт║ћућеуеІт║ЈТў»жђџУ┐Є HTTP (S) У┐ўТў»ТЪљС║ЏтЁХС╗ќтЇЈУ««тЈЉтИЃ№╝џ

ТюгТќЄт░єС╗Іу╗ЇТхЂуеІтЏЙСИГт╣┐Т│ЏТјеУЇљуџёУ«ЙУ«А№╝їС╗ЦтЈіжђѓућеС║јСИЇтцфтИИУДЂТќ╣ТАѕтЁХС╗ќУ«ЙУ«А№╝џ

Azure жў▓уЂФтбЎУЎџТІЪуйЉу╗юСИГСИЇтГўтюе Web т║ћућеуеІт║ЈТЌХ№╝їтЇЋуІгСй┐уће сђѓ т«Ѓт░єТјДтѕХтѕ░т║ћућеуеІт║ЈуџётЁЦуФЎТхЂжЄЈтњїтЄ║уФЎТхЂжЄЈсђѓ

С╗Ёт║ћућеуеІт║ЈуйЉтЁ│№╝їтйЊтЈфТюЅ Web т║ћућеуеІт║ЈтюеУЎџТІЪуйЉу╗юСИГ№╝їт╣ХСИћуйЉу╗ют«ЅтЁеу╗ё (NSG┬а) ТЈљСЙЏУХ│тцЪуџёУЙЊтЄ║уГЏжђЅсђѓ жђџтИИСИЇт╗║У««Сй┐ућеТГцТќ╣ТАѕ№╝їтЏаСИ║ NSG СИітЁиТюЅAzure жў▓уЂФтбЎтіЪУЃйсђѓ У»ЦтіЪУЃйтЈ»С╗Цжў▓ТГбУ«ИтцџТћ╗тЄ╗ (СЙІтдѓТЋ░ТЇ«тцќТ│ё) №╝їтЏаТГц№╝їСИіУ┐░ТхЂуеІтЏЙСИГТюфУ«░тйЋТГцТќ╣ТАѕсђѓ

Azure жў▓уЂФтбЎт║ћућеуеІт║ЈуйЉтЁ│т╣ХУАїУ┐љУАї№╝їУ┐ЎТў»ТюђтИИУДЂуџёУ«ЙУ«АС╣ІСИђсђѓ тйЊСйатИїТюЏС┐ЮТіц HTTP Azure т║ћућеуеІт║ЈуйЉтЁ│ S (т║ћућеуеІт║Ј) Web Тћ╗тЄ╗№╝їAzure жў▓уЂФтбЎС┐ЮТіцТЅђТюЅтЁХС╗ќтиЦСйюУ┤ЪУЇит╣ХуГЏжђЅтЄ║уФЎТхЂжЄЈТЌХ№╝їУ»иСй┐ућеТГцу╗ётљѕсђѓ

т║ћућеуеІт║ЈуйЉтЁ│СйЇС║јAzure жў▓уЂФтбЎ№╝їтйЊСйаТЃ│УдЂAzure жў▓уЂФтбЎТБђТЪЦТЅђТюЅТхЂжЄЈТЌХ№╝їWAF ућеС║јС┐ЮТіц Web ТхЂжЄЈ№╝їт║ћућеуеІт║ЈуЪЦжЂЊт«бТѕиуФ»уџёТ║љ IP тю░тЮђсђѓ жђџУ┐ЄAzure жў▓уЂФтбЎ жФўу║ДуЅѕтњї TLS ТБђТЪЦ№╝їТГцУ«ЙУ«АУ┐ўТћ»ТїЂуФ»тѕ░уФ» SSL Тќ╣ТАѕсђѓ

Azure жў▓уЂФтбЎуйЉтЁ│уџётЅЇжЮб№╝їAzure жў▓уЂФтбЎтюеТхЂжЄЈтѕ░УЙЙт║ћућеуеІт║ЈуйЉтЁ│С╣ІтЅЇТБђТЪЦтњїуГЏжђЅТхЂжЄЈсђѓ ућ▒С║јAzure жў▓уЂФтбЎСИЇС╝џУДБт»є HTTPS ТхЂжЄЈ№╝їтЏаТГцт«ЃТи╗тіатѕ░т║ћућеуеІт║ЈуйЉтЁ│уџётіЪУЃйС╝џтЈЌтѕ░жЎљтѕХсђѓ ТГцТќ╣ТАѕТюфУ«░тйЋтюеС╗ЦСИіТхЂуеІтЏЙСИГсђѓ

ТюгТќЄуџёТюђтљјСИђжЃетѕєС╗Іу╗ЇС║єС╗ЦтЅЇтЪ║ТюгУ«ЙУ«АуџётЈўСйЊсђѓ У┐ЎС║ЏтЈўСйЊтїЁТІг№╝џ

Тюгтю░т║ћућеуеІт║Јт«бТѕиуФ»сђѓ

СИГт┐ЃтњїтѕєТћ»уйЉу╗юсђѓ

Azure Kubernetes ТюЇтіА (AKS)┬ат«ъуј░сђѓ

тЈ»С╗ЦТи╗тіатЁХС╗ќтЈЇтљЉС╗БуљєТюЇтіА№╝їСЙІтдѓ API ManagementуйЉтЁ│Тѕќ┬аAzure Front Doorсђѓ┬аТѕќУђЁ№╝їтЈ»С╗Цт░є Azure УхёТ║љТЏ┐ТЇбСИ║уггСИЅ┬аТќ╣уйЉу╗юУЎџТІЪУ«ЙтцЄсђѓ

Azure жў▓уЂФтбЎС╗Ё

тдѓТъюУЎџТІЪуйЉу╗юСИГТ▓АТюЅС╗╗СйЋтЈ»тЈЌуЏіС║ј WAF уџётЪ║С║ј Web уџётиЦСйюУ┤ЪУЇи№╝їтѕЎтЈфУЃйAzure жў▓уЂФтбЎсђѓ тюеУ┐ЎуДЇТЃЁтєхСИІ№╝їУ«ЙУ«АтЙѕу«ђтЇЋ№╝їСйєТЪЦуюІТЋ░ТЇ«тїЁТхЂт░єТюЅтіЕС║јС║єУДБТЏ┤тцЇТЮѓуџёУ«ЙУ«Асђѓ

СИІУАеТђ╗у╗ЊС║єТГцТќ╣ТАѕуџёТхЂжЄЈТхЂ№╝џ

| ТхЂтљЉ | жђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│/WAF | т«їТѕљAzure жў▓уЂФтбЎ |

|---|---|---|

| HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | уЕ║тђ╝ | Тў» (У»итЈѓжўЁСИІжЮбуџё) |

| HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | уЕ║тђ╝ | Тў» |

| жЮъ HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | уЕ║тђ╝ | Тў» |

| жЮъ HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | уЕ║тђ╝ | Тў» |

Azure жў▓уЂФтбЎСИЇС╝џТБђТЪЦтЁЦуФЎ HTTP (S) ТхЂжЄЈсђѓ Сйєт«Ѓт░єУЃйтцЪт║ћуће L3/L4 УДётѕЎтњїтЪ║С║ј FQDN уџёт║ћућеуеІт║ЈУДётѕЎсђѓ Azure жў▓уЂФтбЎТБђТЪЦтЄ║уФЎ HTTP (S) ТхЂжЄЈ№╝їтЁиСйЊтЈќтє│С║јAzure жў▓уЂФтбЎт▒ѓС╗ЦтЈіТў»тљджЁЇуй« TLS ТБђТЪЦ№╝џ

Azure жў▓уЂФтбЎТаЄтЄєС╗ЁТБђТЪЦуйЉу╗юУДётѕЎСИГТЋ░ТЇ«тїЁуџё 3-4 т▒ѓт▒ъТђД№╝їС╗ЦтЈіт║ћућеуеІт║ЈУДётѕЎСИГуџёСИ╗Тю║ HTTP ТаЄтц┤сђѓ

Azure жў▓уЂФтбЎ жФўу║ДуЅѕТи╗тіаСИђС║ЏтіЪУЃй№╝їСЙІтдѓТБђТЪЦтЁХС╗ќ HTTP ТаЄтц┤ (тдѓућеТѕиС╗Буљє) тљ»уће TLS ТБђТЪЦ№╝їС╗ЦСЙ┐У┐ЏУАїТЏ┤Ти▒тЁЦуџёТЋ░ТЇ«тїЁтѕєТъљсђѓ Azure жў▓уЂФтбЎСИЇуГЅтљїС║ј Web т║ћућеуеІт║Јжў▓уЂФтбЎсђѓ тдѓТъюУЎџТІЪуйЉу╗юСИГтЁиТюЅ Web тиЦСйюУ┤ЪУйй№╝їт╝║уЃѕт╗║У««Сй┐уће WAFсђѓ

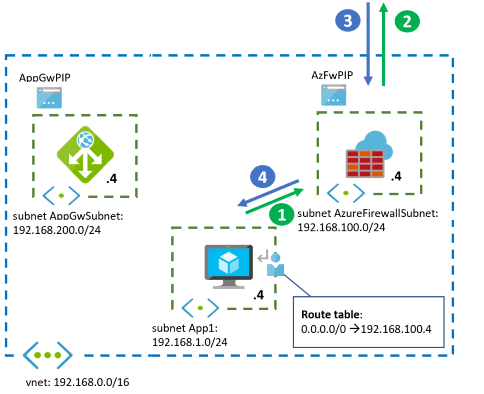

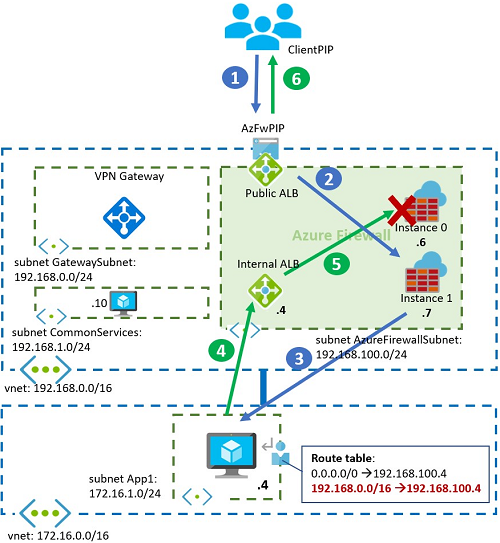

СИІжЮбуџёТЋ░ТЇ«тїЁТ╝ћу╗Ѓуц║СЙІТ╝ћуц║т«бТѕиуФ»тдѓСйЋС╗јтЁгтЁ▒ Internet У«┐жЌ« VM ТЅўу«Ауџёт║ћућеуеІт║Јсђѓ СИ║у«ђтЇЋУхиУДЂ№╝їУ»ЦтЏЙС╗ЁтїЁтљФСИђСИф VMсђѓ СИ║С║єТЈљжФўтЈ»ућеТђДтњїтЈ»С╝Иу╝ЕТђД№╝їУ┤ЪУййтЮЄУААтЎетљјжЮбС╝џТюЅтцџСИфт║ћућеуеІт║Јт«ъСЙІсђѓ

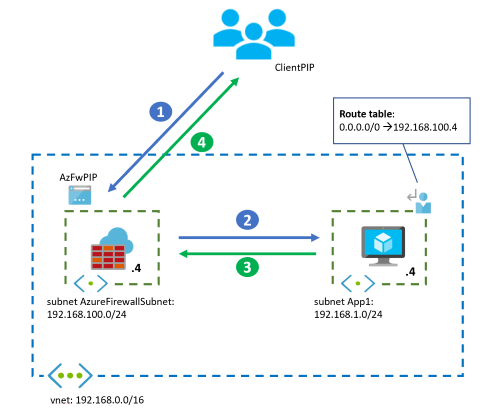

т«бТѕиуФ»тљ»тіеСИјт«бТѕиуФ»уџётЁгтЁ▒ IP тю░тЮђAzure жў▓уЂФтбЎ№╝џ

Т║љ IP тю░тЮђ№╝џClientPIP

уЏ«ТаЄ IP тю░тЮђ№╝џAzFwPIP

AZURE жў▓уЂФтбЎуЏ«ТаЄ NAT┬а(DNAT) УДётѕЎ┬ат░єуЏ«ТаЄ IP тю░тЮђУйгТЇбСИ║УЎџТІЪуйЉу╗юСИГуџёт║ћућеуеІт║Ј IP тю░тЮђсђѓ тдѓТъюAzure жў▓уЂФтбЎ┬аСИ║ DNAT№╝ї (SNAT) SNAT┬ауџёТ║љ NATсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁAzure жў▓уЂФтбЎ┬ати▓уЪЦжЌ«жбўсђѓ VM тюеС╝атЁЦТЋ░ТЇ«тїЁСИГуюІтѕ░С╗ЦСИІ IP тю░тЮђ№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.100.7

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.1.4

VM С╝џтЊЇт║ћт║ћућеуеІт║ЈУ»иТ▒ѓ№╝їт╣ХтЈЇУйгТ║љтњїуЏ«ТаЄ IP тю░тЮђсђѓ тЁЦуФЎТхЂСИЇжюђУдЂућеТѕит«џС╣ЅуџёУи»ућ▒ (UDR) №╝їтЏаСИ║Т║љ IP Azure жў▓уЂФтбЎ IP тю░тЮђсђѓ тЏЙСИГ 0.0.0.0/0 уџё UDR ућеС║јтЄ║уФЎУ┐ъТјЦ№╝їС╗ЦуА«С┐ЮтЈЉтЙђтЁгтЁ▒ Internet уџёТЋ░ТЇ«тїЁжђџУ┐ЄAzure жў▓уЂФтбЎсђѓ

Т║љ IP тю░тЮђ№╝џ192.168.1.4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.100.7

Тюђтљј№╝їAzure жў▓уЂФтбЎС╝џТњцТХѕ SNAT тњї DNAT ТЊЇСйю№╝їт╣Хт░єтЊЇт║ћС╝ажђњу╗Ўт«бТѕиуФ»№╝џ

Т║љ IP тю░тЮђ№╝џ AzFwPIP

уЏ«ТаЄ IP тю░тЮђ№╝џ ClientPIP

тюеТГцУ«ЙУ«АСИГ№╝їAzure жў▓уЂФтбЎСй┐уће UDR ТБђТЪЦТЮЦУЄфтЁгтЁ▒ internet уџёС╝атЁЦУ┐ъТјЦтњїТЮЦУЄфт║ћућеуеІт║ЈтГљуйЉ VM уџётЄ║уФЎУ┐ъТјЦсђѓ

IP тю░тЮђ┬а

192.168.100.7┬аТў» Azure жў▓уЂФтбЎТюЇтіАтюетЁХСИГжЃеуй▓уџёСИђСИфт«ъСЙІ№╝їтЁХСИГтїЁтљФтЅЇуФ» IP тю░тЮђ┬а192.168.100.4┬асђѓ Azure у«АуљєтЉўжђџтИИСИЇС╝џуюІтѕ░У┐ЎС║ЏтЇЋуІгуџёт«ъСЙІсђѓ СйєУ»иТ│еТёЈ№╝їтюеТЪљС║ЏТЃЁтєхСИІ№╝їУ┐ЎуДЇтї║тѕФтЙѕТюЅуће№╝їСЙІтдѓ№╝їтюет»╣уйЉу╗южЌ«жбўУ┐ЏУАїТЋЁжџюТјњжЎцТЌХсђѓтдѓТъюТхЂжЄЈТЮЦУЄфТюгтю░УЎџТІЪСИЊућеуйЉу╗ю (VPN) Тѕќ┬аAzure ExpressRoute┬ауйЉтЁ│УђїСИЇТў» internet№╝їтѕЎт«бТѕиуФ»т░єтљ»тіетѕ░ VM уџё IP тю░тЮђуџёУ┐ъТјЦсђѓ т«ЃСИЇС╝џтљ»тіеСИјжў▓уЂФтбЎуџё IP тю░тЮђуџёУ┐ъТјЦ№╝їт╣ХСИћТ»ЈСИфж╗ўУ«цТЃЁтєхСИІ№╝їжў▓уЂФтбЎт░єСИЇТЅДУАїТ║љ NATсђѓ

С╗Ёт║ћућеуеІт║ЈуйЉтЁ│

ТГцУ«ЙУ«АТХхуЏќС║єУЎџТІЪуйЉу╗юСИГС╗ЁтГўтюе web т║ћућеуеІт║ЈуџёТЃЁтєх№╝їт╣ХСИћжђџУ┐Є Nsg ТБђТЪЦтЄ║уФЎТхЂжЄЈУХ│С╗ЦС┐ЮТіцтЄ║уФЎТхЂтѕ░ internetсђѓ

┬атцЄТ│е

У┐ЎСИЇТў»СИђуДЇт╗║У««уџёУ«ЙУ«А№╝їтЏаСИ║Сй┐уће Azure жў▓уЂФтбЎТЮЦТјДтѕХтЄ║уФЎТхЂ (УђїСИЇТў»С╗Ё Nsg) т░єжў╗ТГбТЪљС║ЏТћ╗тЄ╗Тќ╣ТАѕ№╝їСЙІтдѓ data ТИЌжђЈ№╝їУ┐ЎС╝џуА«С┐ЮтиЦСйюУ┤ЪУЇиС╗Ёт░єТЋ░ТЇ«тЈЉжђЂтѕ░ти▓ТЅ╣тЄєуџё Url тѕЌУАесђѓ

СИјС╗ЦтЅЇуџёУ«ЙУ«АуЏИТ»ћ№╝їтЈфТюЅ Azure жў▓уЂФтбЎуџёСИ╗УдЂтї║тѕФТў»№╝їт║ћућеуеІт║ЈуйЉтЁ│СИЇУЃйтЁЁтйЊтИдТюЅ NAT уџёУи»ућ▒У«ЙтцЄсђѓ т«ЃУАеуј░СИ║т«їТЋ┤уџётЈЇтљЉт║ћућеуеІт║ЈС╗Буљєсђѓ С╣Ът░▒Тў»У»┤№╝їт║ћућеуеІт║ЈуйЉтЁ│С╝џС╗јт«бТѕиуФ»тЂюТГб web С╝џУ»Ю№╝їт╣ХСй┐ућетЁХтљјуФ»ТюЇтіАтЎеС╣ІСИђт╗║уФІтЇЋуІгуџёС╝џУ»Юсђѓ

СИІУАеТ▒ЄТђ╗С║єТхЂжЄЈТхЂ№╝џ

| ТхЂтљЉ | жђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│/WAF | жђџУ┐Є Azure жў▓уЂФтбЎ |

|---|---|---|

| HTTP (S) С╗ј internet/onprem тѕ░ Azure уџёТхЂжЄЈ | Тў» | уЕ║тђ╝ |

| HTTP (S) С╗ј Azure тѕ░ internet/onprem уџёТхЂжЄЈ | тљд | уЕ║тђ╝ |

| жЮъ HTTP (S) С╗ј internet/onprem тѕ░ Azure уџёТхЂжЄЈ | тљд | уЕ║тђ╝ |

| жЮъ HTTP (S) С╗ј Azure тѕ░ internet/onprem уџёТхЂжЄЈ | тљд | уЕ║тђ╝ |

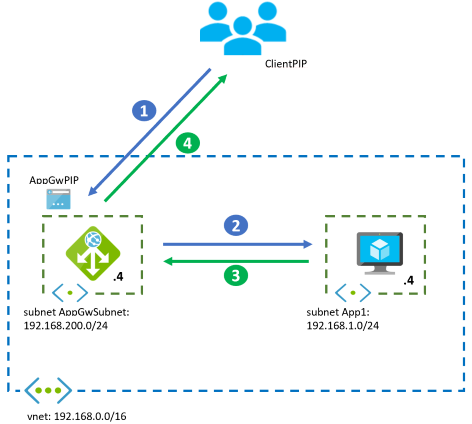

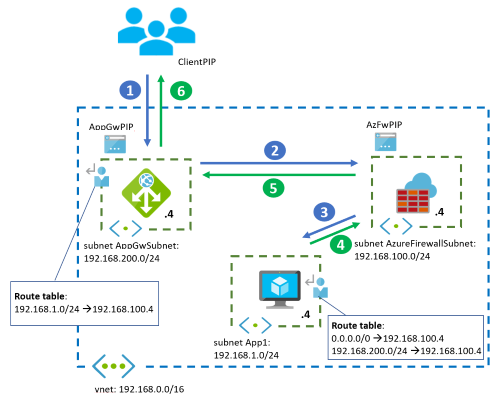

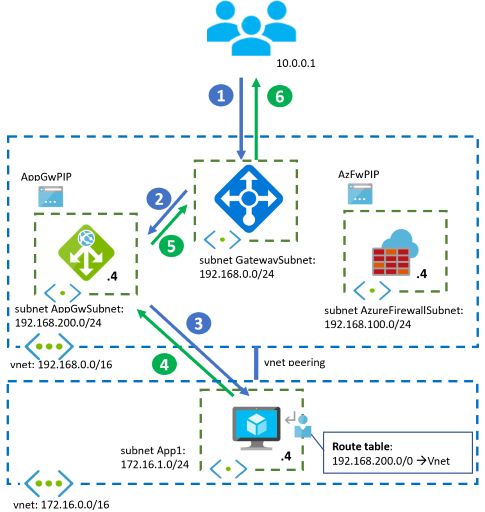

С╗ЦСИІТЋ░ТЇ«тїЁт«АТаИуц║СЙІТ╝ћуц║т«бТѕиуФ»тдѓСйЋС╗јтЁгтЁ▒ internet У«┐жЌ« VM ТЅўу«Ауџёт║ћућеуеІт║Јсђѓ

т«бТѕиуФ»т╝ђтДІУ┐ъТјЦтѕ░ Azure т║ћућеуеІт║ЈуйЉтЁ│уџётЁгтЁ▒ IP тю░тЮђ№╝џ

Т║љ IP тю░тЮђ№╝џ ClientPIP

уЏ«ТаЄ IP тю░тЮђ№╝џ AppGwPIP

ТјЦТћХУ»иТ▒ѓуџёт║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІт░єтЂюТГбТЮЦУЄфт«бТѕиуФ»уџёУ┐ъТјЦ№╝їт╣ХСИјСИђСИфтљјуФ»т╗║уФІТќ░У┐ъТјЦсђѓ тљјуФ»С╝џт░єт║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІУДєСИ║Т║љ IP тю░тЮђсђѓ т║ћућеуеІт║ЈуйЉтЁ│ТЈњтЁЦтИдТюЅтјЪтДІт«бТѕиуФ» IP тю░тЮђ┬ауџё X УйгтЈЉуџё┬аHTTP ТаЄтц┤сђѓ

Т║љ IP тю░тЮђ№╝џ 192.168.200.7 (т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІуџёСИЊуће IP тю░тЮђ)

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.1сђѓ4

X УйгтЈЉуџёТаЄтц┤№╝џ ClientPIP

VM С╝џт║ћуГћт║ћућеуеІт║ЈУ»иТ▒ѓ№╝їт╣ХтЈЇтљЉТ║љтњїуЏ«ТаЄ IP тю░тЮђсђѓ VM ти▓уЪЦжЂЊтдѓСйЋУ«┐жЌ«т║ћућеуеІт║ЈуйЉтЁ│№╝їтЏаТГцСИЇжюђУдЂ UDRсђѓ

Т║љ IP тю░тЮђ№╝џ192.168.1сђѓ4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.200сђѓ7

Тюђтљј№╝їт║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІС╝џт║ћуГћт«бТѕиуФ»№╝џ

Т║љ IP тю░тЮђ№╝џ AppGwPIP

уЏ«ТаЄ IP тю░тЮђ№╝џ ClientPIP

Azure т║ћућеуеІт║ЈуйЉтЁ│С╝џт░єтЁЃТЋ░ТЇ«Ти╗тіатѕ░ТЋ░ТЇ«тїЁ HTTP ТаЄтц┤№╝їтдѓтїЁтљФтјЪтДІт«бТѕиуФ» IP тю░тЮђуџё┬аX УйгтЈЉуџё┬аТаЄтц┤сђѓ ТЪљС║Џт║ћућеуеІт║ЈТюЇтіАтЎежюђУдЂТ║љт«бТѕиуФ» IP тю░тЮђТЮЦТЈљСЙЏтю░уљєСйЇуй«уЅ╣т«џуџётєЁт«╣№╝їТѕќућеС║јТЌЦт┐ЌУ«░тйЋсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁт║ћућеуеІт║ЈуйЉтЁ│уџётиЦСйютјЪуљєсђѓ

IP тю░тЮђ┬а

192.168.200.7┬аТў» Azure т║ћућеуеІт║ЈуйЉтЁ│ТюЇтіАтюетЁХСИГжЃеуй▓уџёСИђСИфт«ъСЙІ№╝їтЁХСИГтїЁтљФтЅЇуФ» IP тю░тЮђ┬а192.168.200.4┬асђѓ Azure у«АуљєтЉўжђџтИИСИЇС╝џуюІтѕ░У┐ЎС║ЏтЇЋуІгуџёт«ъСЙІсђѓ СйєУ»иТ│еТёЈ№╝їтюеТЪљС║ЏТЃЁтєхСИІ№╝їУ┐ЎуДЇтї║тѕФтЙѕТюЅуће№╝їСЙІтдѓ№╝їтюет»╣уйЉу╗южЌ«жбўУ┐ЏУАїТЋЁжџюТјњжЎцТЌХсђѓтдѓТъют«бТѕиуФ»ТЮЦУЄфС║ј VPN Тѕќ ExpressRoute уйЉтЁ│уџёТюгтю░уйЉу╗ю№╝їтѕЎТхЂу▒╗С╝╝сђѓ СИЇтљїС╣ІтцётюеС║ј№╝їт«бТѕиуФ»У«┐жЌ«т║ћућеуеІт║ЈуйЉтЁ│уџёСИЊуће IP тю░тЮђ№╝їУђїСИЇТў»тЁгтЁ▒тю░тЮђсђѓ

жў▓уЂФтбЎтњїт║ћућеуеІт║ЈуйЉтЁ│т╣ХУАї

ућ▒С║јтЁХу«ђТўЊТђДтњїуЂхТ┤╗ТђД№╝їт╣ХУАїУ┐љУАїт║ћућеуеІт║ЈуйЉтЁ│тњї Azure жў▓уЂФтбЎжђџтИИТў»ТюђСй│Тќ╣ТАѕсђѓ

тдѓТъютюеУЎџТІЪуйЉу╗юСИГТиитљѕСй┐уће web тиЦСйюУ┤ЪУййтњїжЮъ web тиЦСйюУ┤ЪУйй№╝їтѕЎтЈ»т«ъуј░ТГцУ«ЙУ«Асђѓ Azure WAF С┐ЮТіцтЈЉтЙђ web тиЦСйюУ┤ЪУЇиуџётЁЦуФЎТхЂжЄЈ№╝їAzure жў▓уЂФтбЎт░єТБђТЪЦтЁХС╗ќт║ћућеуеІт║ЈуџётЁЦуФЎТхЂжЄЈсђѓ Azure жў▓уЂФтбЎт░єТХхуЏќУ┐ЎСИцуДЇтиЦСйюУ┤ЪУЇиу▒╗тъІуџётЄ║уФЎТхЂсђѓ

СИІУАеТђ╗у╗ЊС║єУ┐ЎуДЇТЃЁтєхСИІуџёТхЂжЄЈ№╝џ

| ТхЂтљЉ | жђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│/WAF | жђџУ┐Є Azure жў▓уЂФтбЎ |

|---|---|---|

| HTTP (S) С╗ј internet/onprem тѕ░ Azure уџёТхЂжЄЈ | Тў» | тљд |

| HTTP (S) С╗ј Azure тѕ░ internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) С╗ј internet/onprem тѕ░ Azure уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) С╗ј Azure тѕ░ internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

ТГцУ«ЙУ«АТ»ћ Nsg ТЈљСЙЏТЏ┤у▓Йу╗єуџётЄ║тЈБуГЏжђЅсђѓ тдѓТъют║ћућеуеІт║ЈжюђУдЂУ┐ъТјЦтѕ░уЅ╣т«џуџё Azure тГўтѓетИљТѕи№╝їтѕЎтЈ»С╗ЦСй┐уће┬ат«їтЁежЎљт«џуџётЪЪтљЇ (тЪ║С║ј FQDN)┬ауџёуГЏжђЅтЎесђѓ т»╣С║јтЪ║С║ј FQDN уџёуГЏжђЅтЎе№╝їт║ћућеуеІт║ЈСИЇС╝џт░єТЋ░ТЇ«тЈЉжђЂтѕ░ТЂХТёЈтГўтѓетИљТѕисђѓ тЈфУЃйСй┐уће Nsg жў╗ТГбУ»ЦТќ╣ТАѕсђѓ ТГцУ«ЙУ«АжђџтИИућеС║јтЄ║уФЎТхЂжЄЈжюђУдЂтЪ║С║ј FQDN уџёуГЏжђЅуџёСйЇуй«сђѓ СИђСИфСЙІтГљт░▒Тў»┬ажЎљтѕХТЮЦУЄф Azure Kubernetes ТюЇтіАуЙцжЏєуџётЄ║тЈБТхЂжЄЈсђѓ

СИІтЏЙУ»┤ТўјС║єТЮЦУЄфтцќжЃет«бТѕиуФ»уџётЁЦуФЎУ┐ъТјЦуџёТхЂжЄЈТхЂ№╝џ

СИІтЏЙУ»┤ТўјС║єС╗јуйЉу╗ю Vm тѕ░ internet уџётЄ║уФЎУ┐ъТјЦуџёТхЂжЄЈТхЂсђѓ СЙІтдѓ№╝їУ┐ъТјЦтѕ░тљјуФ»у│╗у╗ЪТѕќУјитЈќТЊЇСйюу│╗у╗ЪТЏ┤Тќ░№╝џ

Т»ЈСИфТюЇтіАуџёТЋ░ТЇ«тїЁТхЂТГЦжфцСИјС╗ЦтЅЇуџёуІгуФІУ«ЙУ«АжђЅжА╣уЏИтљїсђѓ

жў▓уЂФтбЎС╣ІтЅЇуџёт║ћућеуеІт║ЈуйЉтЁ│

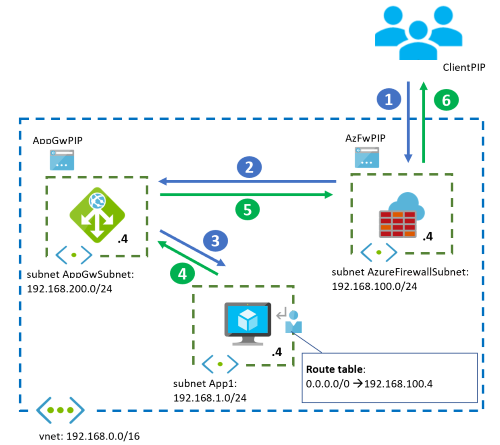

тюеТГцжђЅжА╣СИГ№╝їтЁЦуФЎ web ТхЂжЄЈжђџУ┐Є Azure жў▓уЂФтбЎтњї WAFсђѓ WAF ТЈљСЙЏ web т║ћућеуеІт║Јт▒ѓС┐ЮТіцсђѓ Azure жў▓уЂФтбЎтЁЁтйЊСИГт┐ЃТЌЦт┐ЌУ«░тйЋтњїТјДтѕХуѓ╣№╝їт╣ХТБђТЪЦт║ћућеуеІт║ЈуйЉтЁ│тњїтљјуФ»ТюЇтіАтЎеС╣ІжЌ┤уџёТхЂжЄЈсђѓ т║ћућеуеІт║ЈуйЉтЁ│тњї Azure жў▓уЂФтбЎт╣ХСИЇт╣ХУАї№╝їУђїТў»тЈдСИђСИфсђѓ

тѕЕућеazure жў▓уЂФтбЎжФўу║ДуЅѕ№╝їУ┐ЎуДЇУ«ЙУ«АтЈ»С╗ЦТћ»ТїЂуФ»тѕ░уФ»Тќ╣ТАѕ№╝їтюеТГцТќ╣ТАѕСИГ№╝їAzure жў▓уЂФтбЎт║ћуће TLS ТБђТЪЦТЮЦт»╣т║ћућеуеІт║ЈуйЉтЁ│тњї web тљјуФ»С╣ІжЌ┤уџётіат»єТхЂжЄЈУ┐ЏУАї idpсђѓ

ТГцУ«ЙУ«АжђѓућеС║јжюђУдЂС║єУДБС╝атЁЦт«бТѕиуФ»Т║љ IP тю░тЮђуџёт║ћућеуеІт║Ј№╝їСЙІтдѓ№╝їућеС║јТЈљСЙЏтю░уљєСйЇуй«уЅ╣т«џуџётєЁт«╣ТѕќућеС║јТЌЦт┐ЌУ«░тйЋсђѓ Azure жў▓уЂФтбЎ SNATs С╝атЁЦТхЂжЄЈ№╝їС╗јУђїТЏ┤Тћ╣тјЪтДІТ║љ IP тю░тЮђсђѓ Azure жў▓уЂФтбЎтЅЇжЮбуџёт║ћућеуеІт║ЈуйЉтЁ│тюе┬аX УйгтЈЉ┬ауџёТаЄтц┤СИГТЇЋУјиС╝атЁЦТЋ░ТЇ«тїЁуџёТ║љ IP тю░тЮђ№╝їС╗ЦСЙ┐ web ТюЇтіАтЎетЈ»С╗ЦтюеТГцТаЄтц┤СИГуюІтѕ░тјЪтДІ IP тю░тЮђсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁт║ћућеуеІт║ЈуйЉтЁ│уџётиЦСйютјЪуљєсђѓ

СИІУАеТђ╗у╗ЊС║єТГцТќ╣ТАѕуџёТхЂжЄЈТхЂ№╝џ

| ТхЂтљЉ | жђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│/WAF | т«їТѕљAzure жў▓уЂФтбЎ |

|---|---|---|

| HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | Тў» | Тў» |

| HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

т»╣С║јС╗јТюгтю░Тѕќ Internet тѕ░ Azure уџё Web ТхЂжЄЈ№╝їAzure жў▓уЂФтбЎт░єТБђТЪЦ WAF ти▓тЁЂУ«ИуџёТхЂсђѓ Та╣ТЇ«т║ћућеуеІт║ЈуйЉтЁ│Тў»тљдтіат»єтљјуФ»ТхЂжЄЈ (С╗јт║ћућеуеІт║ЈуйЉтЁ│тѕ░т║ћућеуеІт║ЈТюЇтіАтЎе) ТхЂжЄЈ№╝їСйат░єТюЅСИцуДЇСИЇтљїуџётЈ»УЃйТќ╣ТАѕ№╝џ

т║ћућеуеІт║ЈуйЉтЁ│ТїЅуЁДжЏХС┐АС╗╗тјЪтѕЎтіат»єТхЂжЄЈ (уФ»тѕ░уФ» TLS┬атіат»є) №╝їAzure жў▓уЂФтбЎТјЦТћХтіат»єуџёТхЂжЄЈсђѓ СИЇУ┐Є№╝їAzure жў▓уЂФтбЎТаЄтЄєуЅѕт░єУЃйтцЪт║ћућеТБђТЪЦУДётѕЎ№╝їСЙІтдѓуйЉу╗юУДётѕЎСИГуџё L3/L4 уГЏжђЅ№╝їТѕќУђЁСй┐уће TLS ТюЇтіАтЎетљЇуД░ТїЄуц║ (SNI) ТаЄтц┤тюет║ћућеуеІт║ЈУДётѕЎСИГуГЏжђЅ FQDNсђѓ┬аAzure жў▓уЂФтбЎ жФўу║ДуЅѕIDPS ТЈљСЙЏТЏ┤Ти▒тЁЦуџётЈ»УДЂТђД№╝їСЙІтдѓтЪ║С║ј URL уџёуГЏжђЅсђѓ

тдѓТъют║ћућеуеІт║ЈуйЉтЁ│т░єТюфтіат»єуџёТхЂжЄЈтЈЉжђЂтѕ░т║ћућеуеІт║ЈТюЇтіАтЎе№╝їAzure жў▓уЂФтбЎт░єуюІтѕ░С╗Цу║»ТќЄТюгТа╝т╝ЈуџётЁЦуФЎТхЂжЄЈсђѓ тюеСИГСИЇжюђУдЂ TLS Azure жў▓уЂФтбЎсђѓ

тдѓТъю IDPS тюе Azure жў▓уЂФтбЎСИГтљ»уће№╝їт«Ѓт░єжфїУ»Ђ HTTP СИ╗Тю║ТаЄтц┤Тў»тљдСИјуЏ«ТаЄ IP тї╣жЁЇсђѓ СИ║ТГц№╝їт«Ѓт░єжюђУдЂСИ╗Тю║ТаЄтц┤СИГТїЄт«џуџё FQDN уџётљЇуД░УДБТъљсђѓ ТГцтљЇуД░УДБТъљтЈ»С╗ЦжђџУ┐ЄСй┐уће Azure DNS СИЊућетї║тЪЪ тњїж╗ўУ«ц Azure жў▓уЂФтбЎ DNS У«Йуй«Azure DNSсђѓ ТГцтцќ№╝їУ┐ўтЈ»жђџУ┐ЄУЄфт«џС╣Ѕ DNS ТюЇтіАтЎет«ъуј░ТГцуЏ«уџё№╝їУ┐ЎС║ЏТюЇтіАтЎежюђУдЂтюеУ«Йуй«Azure жў▓уЂФтбЎжЁЇуй«сђѓ (ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ Azure жў▓уЂФтбЎ DNSУ«Йуй«.) тдѓТъюТ▓АТюЅт»╣жЃеуй▓ Azure жў▓уЂФтбЎ уџёУЎџТІЪуйЉу╗юуџёу«АуљєУ«┐жЌ«ТЮЃжЎљ№╝їтѕЎтЈфУЃйСй┐ућетљјСИђуДЇТќ╣Т│Ћсђѓ СЙІтдѓ№╝їтюеУЎџТІЪ WAN т«ЅтЁеСИГт┐ЃжЃеуй▓ Azure жў▓уЂФтбЎсђѓ

т»╣С║јТхЂуџётЁХСйЎжЃетѕє (тЁЦуФЎжЮъ HTTP (S) ТхЂжЄЈтњїС╗╗СйЋтЄ║уФЎТхЂжЄЈ) №╝їAzure жў▓уЂФтбЎ т░єтюежђѓтйЊуџёТЌХтђЎТЈљСЙЏ IDPS ТБђТЪЦтњї TLS ТБђТЪЦсђѓ т«ЃУ┐ўтюетЪ║С║ј┬аDNS уџёуйЉу╗юУДётѕЎСИГТЈљСЙЏтЪ║С║ј FQDN┬ауџёуГЏжђЅсђѓ

ТЮЦУЄфтЁгтЁ▒ Internet уџёуйЉу╗юТхЂжЄЈжЂхтЙфС╗ЦСИІТхЂуеІ№╝џ

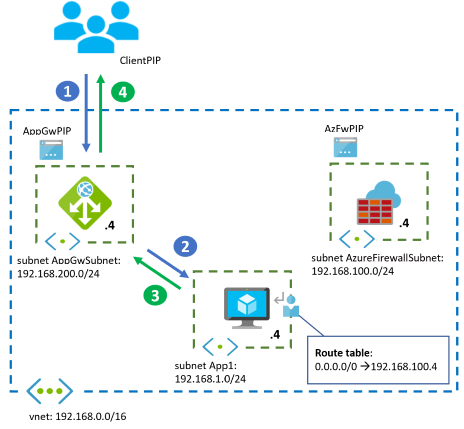

т«бТѕиуФ»тљ»тіеСИјт«бТѕиуФ»уџётЁгтЁ▒ IP тю░тЮђAzure т║ћућеуеІт║ЈуйЉтЁ│№╝џ

Т║љ IP тю░тЮђ№╝џClientPIP

уЏ«ТаЄ IP тю░тЮђ№╝џAppGwPIP

т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІтЂюТГбТЮЦУЄфт«бТѕиуФ»уџёУ┐ъТјЦ№╝їт╣Хт╗║уФІСИјтЁХСИГСИђСИфтљјуФ»уџёТќ░У┐ъТјЦсђѓ т║ћућеуеІт║ЈуйЉтЁ│тГљуйЉСИГуџё UDR т░єТЋ░ТЇ«тїЁУйгтЈЉтѕ░┬а192.168.1.0/24┬аAzure жў▓уЂФтбЎ№╝їтљїТЌХт░єуЏ«ТаЄ IP С┐ЮуЋЎтѕ░ Web т║ћућеуеІт║Ј№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.200.7 (т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІт«ъСЙІуџёСИЊуће IP)

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.1.4

X-Forwarded-For ТаЄтц┤№╝џClientPIP

Azure жў▓уЂФтбЎСИЇС╝џт»╣ТхЂжЄЈУ┐ЏУАї SNAT№╝їтЏаСИ║ТхЂжЄЈт░єУ┐ЏтЁЦСИЊуће IP тю░тЮђсђѓ тдѓТъюУДётѕЎтЁЂУ«И№╝їт«ЃС╝џт░єТхЂжЄЈУйгтЈЉтѕ░т║ћућеуеІт║Ј VMсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁ Azure жў▓уЂФтбЎSNATсђѓ

Т║љ IP тю░тЮђ№╝џ192.168.200.7 (т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІт«ъСЙІуџёСИЊуће IP)

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.1.4

X-Forwarded-For ТаЄтц┤№╝џClientPIP

VM С╝џтЊЇт║ћУ»иТ▒ѓ№╝їт╣ХтЈЇУйгТ║љтњїуЏ«ТаЄ IP тю░тЮђсђѓ ућеС║јТЇЋУјитЈЉтЏът║ћућеуеІт║ЈуйЉтЁ│уџёТЋ░ТЇ«тїЁуџё UDR№╝їт░єтЁХжЄЇт«џтљЉтѕ░Azure жў▓уЂФтбЎ№╝їтљїТЌХт░єуЏ«ТаЄ IP С┐ЮуЋЎ┬а192.168.200.0/24┬атѕ░т║ћућеуеІт║ЈуйЉтЁ│сђѓ

Т║љ IP тю░тЮђ№╝џ192.168.1.4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.200.7

ТГцтцёAzure жў▓уЂФтбЎСИЇС╝џт»╣ТхЂжЄЈУ┐ЏУАї SNAT№╝їтЏаСИ║т«Ѓт░єУ┐ЏтЁЦСИЊуће IP тю░тЮђ№╝їт╣ХСИћт░єТхЂжЄЈУйгтЈЉтѕ░т║ћућеуеІт║ЈуйЉтЁ│сђѓ

Т║љ IP тю░тЮђ№╝џ192.168.1.4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.200.7

Тюђтљј№╝їт║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІтЏъуГћт«бТѕиуФ»№╝џ

Т║љ IP тю░тЮђ№╝џAppGwPIP

уЏ«ТаЄ IP тю░тЮђ№╝џClientPIP

С╗ј VM тѕ░тЁгтЁ▒ Internet уџётЄ║уФЎТхЂAzure жў▓уЂФтбЎ UDR т«џС╣Ѕуџётѕ░┬а0.0.0.0/0┬асђѓ

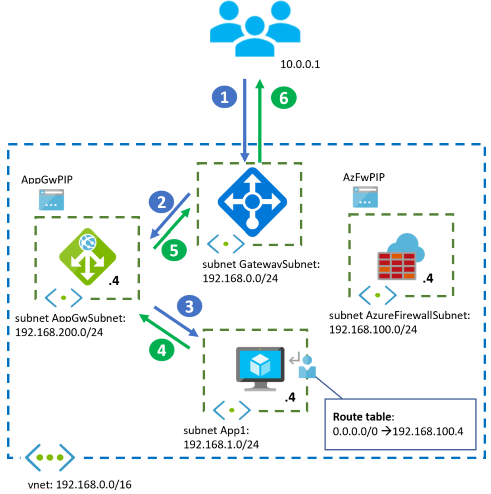

жў▓уЂФтбЎтљјуџёт║ћућеуеІт║ЈуйЉтЁ│

ТГцУ«ЙУ«АAzure жў▓уЂФтбЎтюеТЂХТёЈТхЂжЄЈтѕ░УЙЙт║ћућеуеІт║ЈуйЉтЁ│С╣ІтЅЇУ┐ЏУАїуГЏжђЅтњїСИбт╝Ѓсђѓ СЙІтдѓ№╝їт«ЃтЈ»С╗Цт║ћућетЪ║С║јтеЂУЃЂТЃЁТіЦуџёуГЏжђЅуГЅтіЪУЃйсђѓ тЈдСИђСИфтЦйтцёТў»№╝їт║ћућеуеІт║ЈСИ║тЁЦуФЎтњїтЄ║уФЎТхЂжЄЈУјитЈќуЏИтљїуџётЁгтЁ▒ IP тю░тЮђсђѓ

ТГцТќ╣ТАѕуџётЦйтцёТюЅжЎљ№╝їтЏаСИ║Azure жў▓уЂФтбЎтЈфС╝џуюІтѕ░тЈЉтѕ░т║ћућеуеІт║ЈуйЉтЁ│уџётіат»єТхЂжЄЈсђѓ тюеТЪљС║ЏТЃЁтєхСИІ№╝їТГцУ«ЙУ«АТў»ждќжђЅсђѓ СЙІтдѓ№╝їтдѓТъюуйЉу╗юТюЇтіАтЎеСИГУЙЃТЌЕТюЅтЈдСИђСИф WAF (№╝їтѕЎAzure Front Door) сђѓ┬аТѕќУђЁ№╝їтдѓТъюжюђУдЂтцџСИфтЁгтЁ▒ IP тю░тЮђ№╝їтѕЎУ«ЙУ«АТў»ждќжђЅсђѓ

СИІУАеТђ╗у╗ЊС║єТГцТќ╣ТАѕуџёТхЂжЄЈТхЂ№╝џ

| ТхЂтљЉ | жђџУ┐Єт║ћућеуеІт║ЈуйЉтЁ│/WAF | т«їТѕљAzure жў▓уЂФтбЎ |

|---|---|---|

| HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | Тў» | Тў» (У»итЈѓжўЁСИІжЮбуџё) |

| HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) Internet/onprem тѕ░ Azure уџёТхЂжЄЈ | тљд | Тў» |

| жЮъ HTTP (S) Azure тѕ░ Internet/onprem уџёТхЂжЄЈ | тљд | Тў» |

т»╣С║јтЁЦуФЎ HTTP (S) ТхЂжЄЈ№╝їAzure жў▓уЂФтбЎжђџтИИСИЇС╝џУДБт»єТхЂжЄЈсђѓ УђїТў»т║ћућеСИЇжюђУдЂ TLS ТБђТЪЦуџё IDPS уГќуЋЦ№╝їСЙІтдѓтЪ║С║ј IP уџёуГЏжђЅТѕќ HTTP ТаЄтц┤сђѓ

т║ћућеуеІт║ЈуюІСИЇтѕ░ Web ТхЂжЄЈуџётјЪтДІТ║љ IP тю░тЮђ;Azure жў▓уЂФтбЎТЋ░ТЇ«тїЁУ┐ЏтЁЦУЎџТІЪуйЉу╗юТЌХУ┐ЏУАї SNATсђѓ УІЦУдЂжЂ┐тЁЇТГцжЌ«жбў№╝їУ»иСй┐уће┬аAzure Front Door┬атЅЇжЮбуџёжў▓уЂФтбЎсђѓ Azure Front Doorтюет«бТѕиуФ»У┐ЏтЁЦ Azure УЎџТІЪуйЉу╗юС╣ІтЅЇ№╝їт░єт«бТѕиуФ»уџё IP тю░тЮђСйюСИ║ HTTP ТаЄтц┤Т│етЁЦсђѓ

ТЮЦУЄфтЁгтЁ▒ Internet уџёуйЉу╗юТхЂжЄЈжЂхтЙфС╗ЦСИІТхЂуеІ№╝џ

т«бТѕиуФ»тљ»тіеСИјт«бТѕиуФ»уџётЁгтЁ▒ IP тю░тЮђAzure жў▓уЂФтбЎ№╝џ

Т║љ IP тю░тЮђ№╝џClientPIP

уЏ«ТаЄ IP тю░тЮђ№╝џAzFWPIP

У»ЦAzure жў▓уЂФтбЎ WEB уФ»тЈБ№╝ѕжђџтИИСИ║ TCP 443№╝ЅУ┐ъТјЦтѕ░т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІуџёСИЊуће IP тю░тЮђсђѓ Azure жў▓уЂФтбЎ DNAT ТЌХС╣ЪСй┐уће SNATсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁAzure жў▓уЂФтбЎ┬ати▓уЪЦжЌ«жбў№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.100.7 (т«ъСЙІуџёСИЊуће IP Azure жў▓уЂФтбЎтю░тЮђ)

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.200.4

т║ћућеуеІт║ЈуйЉтЁ│тюетцёуљєУ┐ъТјЦуџёт«ъСЙІСИјтљјуФ»ТюЇтіАтЎеС╣ІСИђС╣ІжЌ┤т╗║уФІСИђСИфТќ░С╝џУ»Юсђѓ т«бТѕиуФ»уџётјЪтДІ IP тю░тЮђСИЇтюеТЋ░ТЇ«тїЁСИГ№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.200.7 (т║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІт«ъСЙІуџёСИЊуће IP)

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.1.4

X-Forwarded-For ТаЄтц┤№╝џ192.168.100.7

VM С╝џтЏъуГћт║ћућеуеІт║ЈуйЉтЁ│№╝їт╣ХтЈЇУйгТ║љтњїуЏ«ТаЄ IP тю░тЮђ№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.1.4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.200.7

т║ћућеуеІт║ЈуйЉтЁ│тЏътцЇт«ъСЙІуџё SNAT Azure жў▓уЂФтбЎ IP тю░тЮђсђѓ тЇ│Сй┐У┐ъТјЦТЮЦУЄфуЅ╣т«џуџёт║ћућеуеІт║ЈуйЉтЁ│т«ъСЙІ№╝ѕтдѓ №╝ЅAzure жў▓уЂФтбЎт║ћућеуеІт║ЈуйЉтЁ│уџётєЁжЃе IP тю░тЮђ┬а.7┬а.4┬аСйюСИ║Т║љ IP№╝џ

Т║љ IP тю░тЮђ№╝џ192.168.200.4

уЏ«ТаЄ IP тю░тЮђ№╝џ192.168.100.7

Тюђтљј№╝їAzure жў▓уЂФтбЎ SNAT тњї DNAT т╣ХтЏъуГћт«бТѕиуФ»№╝џ

Т║љ IP тю░тЮђ№╝џAzFwPIP

уЏ«ТаЄ IP тю░тЮђ№╝џClientPIP

тЇ│Сй┐т║ћућеуеІт║ЈуйЉтЁ│Т▓АТюЅСИ║т║ћућеуеІт║ЈжЁЇуй«СЙдтљгтЎе№╝їт«ЃС╗ЇуёХжюђУдЂтЁгтЁ▒ IP тю░тЮђ№╝їС╗ЦСЙ┐ Microsoft тЈ»С╗Цу«Ауљєт«Ѓсђѓ

┬атцЄТ│е

СИЇТћ»ТїЂт║ћућеуеІт║ЈуйЉтЁ│тГљуйЉСИГТїЄтљЉ Azure жў▓уЂФтбЎ уџёж╗ўУ«цУи»ућ▒№╝їтЏаСИ║т«ЃС╝џСИГТќГТГБуА«ТЊЇСйют║ћућеуеІт║ЈТЅђжюђуџёТјДтѕХт╣│жЮб┬а0.0.0.0/0┬аAzure т║ћућеуеІт║ЈуйЉтЁ│сђѓ

Тюгтю░т«бТѕиуФ»

СИіУ┐░У«ЙУ«АжЃйТўЙуц║ТЮЦУЄфтЁгтЁ▒ Internet уџёт║ћућеуеІт║Јт«бТѕиуФ»сђѓ Тюгтю░уйЉу╗юС╣ЪС╝џУ«┐жЌ«т║ћућеуеІт║Јсђѓ СИіУ┐░тцДжЃетѕєС┐АТЂ»тњїТхЂжЄЈТхЂСИј Internet т«бТѕиуФ»уЏИтљї№╝їСйєтГўтюеСИђС║ЏТўјТўЙуџёти«т╝ѓ№╝џ

VPN уйЉтЁ│Тѕќ ExpressRoute уйЉтЁ│СйЇС║ј Azure жў▓уЂФтбЎ Тѕќт║ћућеуеІт║ЈуйЉтЁ│уџётЅЇжЮбсђѓ

WAF Сй┐ућет║ћућеуеІт║ЈуйЉтЁ│уџёСИЊуће IP тю░тЮђсђѓ

Azure жў▓уЂФтбЎСИЊуће IP тю░тЮђСИЇТћ»ТїЂ DNATсђѓ тЏаТГц№╝їт┐ЁжА╗Сй┐уће UDR т░єтЁЦуФЎТхЂжЄЈтЈЉжђЂтѕ░Azure жў▓уЂФтбЎ VPN Тѕќ ExpressRoute уйЉтЁ│уџёТхЂжЄЈсђѓ

У»иуА«С┐ЮжфїУ»ЂТюЅтЁ│С║ІС╗Х┬атњї уџёт╝║тѕХ┬ажџДжЂЊ┬аAzure т║ћућеуеІт║ЈуйЉтЁ│Т│еТёЈС║ІжА╣┬аAzure жў▓уЂФтбЎсђѓ┬атЇ│Сй┐тиЦСйюУ┤ЪУЇиСИЇжюђУдЂтѕ░тЁгтЁ▒ Internet уџётЄ║уФЎУ┐ъТјЦ№╝їС╣ЪТЌаТ│ЋСИ║т║ћућеуеІт║ЈуйЉтЁ│Т│етЁЦТїЄтљЉТюгтю░уйЉу╗юуџёж╗ўУ«цУи»ућ▒№╝їтљдтѕЎС╝џСИГТќГТјДтѕХТхЂжЄЈсђѓ┬а

0.0.0.0/0┬ат»╣С║јAzure т║ћућеуеІт║ЈуйЉтЁ│№╝їж╗ўУ«цУи»ућ▒жюђУдЂТїЄтљЉтЁгтЁ▒ Internetсђѓ

СИІтЏЙТўЙуц║С║єт╣ХУАїAzure т║ћућеуеІт║ЈуйЉтЁ│Azure жў▓уЂФтбЎУ«ЙУ«Асђѓ т║ћућеуеІт║Јт«бТѕиуФ»ТЮЦУЄфжђџУ┐Є VPN Тѕќ ExpressRoute У┐ъТјЦтѕ░ Azure уџёТюгтю░уйЉу╗ю№╝џ

тЇ│Сй┐ТЅђТюЅт«бТѕиуФ»жЃйСйЇС║јТюгтю░Тѕќ Azure СИГ№╝їAzure т║ћућеуеІт║ЈуйЉтЁ│Azure жў▓уЂФтбЎжЃйжюђУдЂтЁиТюЅтЁгтЁ▒ IP тю░тЮђсђѓ тЁгтЁ▒ IP тю░тЮђтЁЂУ«И Microsoft у«АуљєТюЇтіАсђѓ

СИГт┐ЃтњїУЙљт░ёТІЊТЅЉ

ТюгТќЄСИГуџёУ«ЙУ«АС╗Ї┬ажђѓућеС║јСИГт┐ЃтѕєТћ»┬аТІЊТЅЉсђѓ СИГт┐ЃУЎџТІЪуйЉу╗юСИГуџётЁ▒С║ФУхёТ║љжђџУ┐ЄУЎџТІЪуйЉу╗ют»╣уГЅС║њУ┐ъУ┐ъТјЦтѕ░тЇЋуІгтѕєТћ»УЎџТІЪуйЉу╗юСИГуџёт║ћућеуеІт║Јсђѓ

ТГцТІЊТЅЉуџёСИђС║ЏТ│еТёЈС║ІжА╣тїЁТІг№╝џ

У»ЦAzure жў▓уЂФтбЎжЃеуй▓тюеСИГт┐ЃУЎџТІЪуйЉу╗юСИГсђѓ СИЇУ┐Є№╝їт║ћућеуеІт║ЈтЏбжўЪжђџтИИу«АуљєAzure т║ћућеуеІт║ЈуйЉтЁ│Тѕќ Azure API ManagementуйЉтЁ│уГЅу╗ёС╗Хсђѓ У┐ЎС║Џу╗ёС╗ХжЃеуй▓тюетѕєТћ»УЎџТІЪуйЉу╗юСИГсђѓ

уЅ╣тѕФТ│еТёЈтѕєТћ»уйЉу╗юСИГ UDR№╝џтйЊтѕєТћ»СИГуџёт║ћућеуеІт║ЈТюЇтіАтЎеТјЦТћХТЮЦУЄфуЅ╣т«џ Azure жў▓уЂФтбЎ т«ъСЙІуџёТхЂжЄЈ№╝ѕтдѓтЅЇжЮбуџёуц║СЙІСИГуџётю░тЮђ№╝ЅТЌХ№╝їт«Ѓт║ћтЈЉжђЂтЏътљїСИђт«ъСЙІуџёУ┐ћтЏъ┬а

192.168.100.7┬аТхЂжЄЈсђѓ тдѓТъютѕєТћ»СИГуџё UDR т░єтЈЉжђЂтѕ░СИГт┐ЃуџёТхЂжЄЈуџёСИІСИђУиЃуѓ╣У«Йуй«тѕ░) СИітЏЙСИГуџё Azure жў▓уЂФтбЎ IP тю░тЮђ (№╝їтѕЎУ┐ћтЏъТЋ░ТЇ«тїЁТюђу╗ѕтЈ»УЃйС╝џтюеСИЇтљїуџё Azure жў▓уЂФтбЎ т«ъСЙІСИі№╝ї┬а192.168.100.4┬аС╗јУђїт»╝УЄ┤жЮът»╣уД░Уи»ућ▒сђѓ уА«С┐ЮтѕєТћ» VNet СИГтЁиТюЅ UDR№╝їС╗ЦжђџУ┐Є Azure жў▓уЂФтбЎ т░єТхЂжЄЈтЈЉжђЂтѕ░СИГт┐ЃСИГуџётЁ▒С║ФТюЇтіА№╝їтѕЎУ┐ЎС║Џ UDR СИЇтїЁтљФ Azure жў▓уЂФтбЎ тГљуйЉуџётЅЇу╝ђсђѓтЅЇжЮбуџёт╗║У««тљїТаижђѓућеС║јт║ћућеуеІт║ЈуйЉтЁ│тГљуйЉС╗ЦтЈітЈ»УЃйжЃеуй▓тюеСИГт┐Ѓ VNet СИГуџётЁХС╗ќС╗╗СйЋуйЉу╗юУЎџТІЪУ«ЙтцЄТѕќтЈЇтљЉС╗Буљєсђѓ

ТЌаТ│ЋСИ║т║ћућеуеІт║ЈуйЉтЁ│У«Йуй«СИІСИђУиЃуѓ╣№╝їТѕќAzure жў▓уЂФтбЎСИІСИђУиЃуѓ╣у▒╗тъІСИ║ уџёжЮЎТђЂУи»ућ▒У«Йуй«тГљуйЉ┬а

Virtual Network┬асђѓ ТГцСИІСИђУиЃуѓ╣у▒╗тъІС╗ЁтюеТюгтю░ VNet СИГТюЅТЋѕ№╝їтюе VNet т»╣уГЅС║њУ┐ъСИГТЌаТЋѕсђѓ ТюЅтЁ│ућеТѕит«џС╣ЅуџёУи»ућ▒тњїСИІСИђУиЃуѓ╣у▒╗тъІуџёС┐АТЂ»№╝їУ»итЈѓжўЁ┬аУЎџТІЪуйЉу╗юТхЂжЄЈУи»ућ▒сђѓ

СИІтЏЙТўЙуц║С║єтѕєТћ»тдѓСйЋт░є SNA уѓ╣ТхЂжЄЈтЈЉтЏътѕ░У»ЦтѕєТћ»уџё ALB Azure жў▓уЂФтбЎсђѓ ТГцУ«Йуй«С╝џт»╝УЄ┤жЮът»╣уД░Уи»ућ▒№╝џ

УІЦУдЂУДБтє│ТГцжЌ«жбў№╝їУ»ит«џС╣ЅтѕєТћ»СИГуџё UDR№╝їAzure жў▓уЂФтбЎтГљуйЉ№╝їСйєС╗Ёт«џС╣ЅтЁ▒С║ФТюЇтіАТЅђтюеуџётГљуйЉсђѓ тюеуц║СЙІСИГ№╝їтѕєТћ»СИГуџёТГБуА« UDR т║ћС╗ЁтїЁтљФ 192.168.1.0/24сђѓ т«ЃСИЇт║ћтїЁтљФТЋ┤СИф 192.168.0.0/16№╝їућеу║бУЅ▓ТаЄУ«░сђѓ

СИјтЁХС╗ќ Azure С║ДтЊЂжЏєТѕљ

тЈ»С╗Цт░є Azure жў▓уЂФтбЎ Azure т║ћућеуеІт║ЈуйЉтЁ│СИјтЁХС╗ќ Azure С║ДтЊЂтњїТюЇтіАжЏєТѕљсђѓ

API ManagementуйЉтЁ│

т░єтЈЇтљЉС╗БуљєТюЇтіА┬а№╝ѕAPI Management┬ауйЉтЁ│№╝ЅжЏєТѕљтѕ░С╗ЦтЅЇуџёУ«ЙУ«АСИГ№╝їС╗ЦТЈљСЙЏ API жЎљтѕХТѕќУ║ФС╗йжфїУ»ЂС╗БуљєуГЅтіЪУЃйсђѓ жЏєТѕљAPI ManagementуйЉтЁ│СИЇС╝џТъЂтцДтю░Тћ╣тЈўУ«ЙУ«Асђѓ СИ╗УдЂтї║тѕФтюеС║ј№╝їТюЅСИцСИфуЏИС║њжЊЙТјЦуџётЈЇтљЉС╗Буљє№╝їУђїСИЇТў»тЇЋСИфт║ћућеуеІт║ЈуйЉтЁ│тЈЇтљЉС╗Буљєсђѓ

ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁтюеУЎџТІЪуйЉу╗юСИГжЏєТѕљAPI Managementт║ћућеуеІт║ЈуйЉтЁ│уџёУ«ЙУ«А┬аТїЄтЇЌтњї┬атЙ«ТюЇтіАуџёт║ћућеуеІт║ЈТеАт╝Ј┬аAPI уйЉтЁ│сђѓ

Azure Kubernetes ТюЇтіА

т»╣С║јтюе AKS уЙцжЏєСИіУ┐љУАїуџётиЦСйюУ┤ЪУЇи№╝їAzure т║ћућеуеІт║ЈуйЉтЁ│уЙцжЏєуІгуФІжЃеуй▓сђѓ ТѕќУђЁ№╝їтЈ»С╗ЦСй┐ућетЁЦтЈБТјДтѕХтЎе т░єтЁХСИј AKS┬аAzure т║ћућеуеІт║ЈуйЉтЁ│жЏєТѕљсђѓ тюе Kubernetes у║ДтѕФжЁЇуй«ТЪљС║Џт»╣У▒А (СЙІтдѓТюЇтіАтњїтЁЦтЈБ) №╝їт║ћућеуеІт║ЈуйЉтЁ│С╝џУЄфтіеУ░ЃТЋ┤№╝їУђїТЌажюђжбЮтцќуџёТЅІтіеТГЦжфцсђѓ

Azure жў▓уЂФтбЎтюе AKS уЙцжЏєт«ЅтЁеТђДСИГТЅ«Т╝ћуЮђжЄЇУдЂУДњУЅ▓сђѓ т«ЃТЈљСЙЏТЅђжюђуџётіЪУЃй№╝їС╗ЦтЪ║С║ј FQDN№╝ѕУђїСИЇтЈфТў» IP тю░тЮђ№╝ЅуГЏжђЅТЮЦУЄф AKS уЙцжЏєуџётЄ║тЈБТхЂжЄЈсђѓ ТюЅтЁ│У»ду╗єС┐АТЂ»№╝їУ»итЈѓжўЁТјДтѕХ┬аAKS уЙцжЏєУіѓуѓ╣ уџётЄ║тЈБТхЂжЄЈсђѓ

т░єт║ћућеуеІт║ЈуйЉтЁ│тњїAzure жў▓уЂФтбЎТЮЦС┐ЮТіц AKS уЙцжЏєТЌХ№╝їТюђтЦйСй┐ућет╣ХУАїУ«ЙУ«АжђЅжА╣сђѓ тЁиТюЅ WAF уџёт║ћућеуеІт║ЈуйЉтЁ│тцёуљєт»╣уЙцжЏєСИГ Web т║ћућеуеІт║ЈуџётЁЦуФЎУ┐ъТјЦУ»иТ▒ѓсђѓ Azure жў▓уЂФтбЎтЈфтЁЂУ«ИТўЙт╝ЈтЁЂУ«ИуџётЄ║уФЎУ┐ъТјЦсђѓ

Azure Front Door

Azure Front Door┬атіЪУЃйжЃетѕєСИјAzure т║ћућеуеІт║ЈуйЉтЁ│сђѓ СЙІтдѓ№╝їУ┐ЎСИцСИфТюЇтіАжЃйТЈљСЙЏ Web т║ћућеуеІт║Јжў▓уЂФтбЎсђЂSSL тЇИУййтњїтЪ║С║ј URL уџёУи»ућ▒сђѓ СИђСИфСИ╗УдЂтї║тѕФТў»№╝їAzure т║ћућеуеІт║ЈуйЉтЁ│УЎџТІЪуйЉу╗ютєЁжЃе№╝їAzure Front DoorТў»СИђуДЇтѕєТЋБт╝ЈтЁет▒ђТюЇтіАсђѓ

ТюЅТЌХ№╝їтЈ»С╗ЦжђџУ┐Єт░єт║ћућеуеІт║ЈуйЉтЁ│ТЏ┐ТЇбСИ║тѕєТЋБт╝ЈуйЉтЁ│ТЮЦу«ђтїќAzure Front Doorсђѓ ТГцтцёТЅђУ┐░уџётцДтцџТЋ░У«ЙУ«АжЃйС┐ЮТїЂТюЅТЋѕ№╝їСйєт░єAzure жў▓уЂФтбЎТћЙтюетЅЇСИђСИфAzure Front Doorсђѓ

СИђСИфТюЅУХБуџёућеСЙІТў»Azure жў▓уЂФтбЎУЎџТІЪуйЉу╗юСИГт║ћућеуеІт║ЈуйЉтЁ│тЅЇжЮбуџёт║ћућеуеІт║ЈуйЉтЁ│сђѓ тдѓтЅЇТќЄТЅђУ┐░№╝їт║ћућеуеІт║ЈуйЉтЁ│Т│етЁЦуџёТаЄтц┤т░єтїЁтљФжў▓уЂФтбЎт«ъСЙІуџё IP тю░тЮђ№╝їУђїСИЇТў»┬аX-Forwarded-For┬ат«бТѕиуФ»уџё IP тю░тЮђсђѓ УДБтє│Тќ╣Т│ЋТў»№╝їтюеAzure Front DoorС╣ІтЅЇ№╝їСй┐ућежў▓уЂФтбЎтЅЇжЮбуџётю░тЮђт░єт«бТѕиуФ»уџё IP тю░тЮђТ│етЁЦСИ║ТаЄтц┤№╝їуёХтљјТхЂжЄЈУ┐ЏтЁЦУЎџТІЪуйЉу╗ют╣ХтЉйСИГ┬аX-Forwarded-For┬аAzure жў▓уЂФтбЎсђѓ

ТюЅтЁ│У┐ЎСИцСИфТюЇтіАС╣ІжЌ┤уџёти«т╝ѓТѕќСйЋТЌХСй┐ућеТ»ЈСИфТюЇтіА№╝їУ»итЈѓжўЁСИцУђЁС╣ІжЌ┤уџётИИУДЂжЌ«жбўAzure Front Doorсђѓ

тЁХС╗ќуйЉу╗юУЎџТІЪУ«ЙтцЄ

Microsoft С║ДтЊЂт╣ХСИЇТў»тюе Azure СИГт«ъуј░ Web т║ћућеуеІт║Јжў▓уЂФтбЎТѕќСИІСИђС╗Бжў▓уЂФтбЎтіЪУЃйуџётћ»СИђжђЅТІЕсђѓ тљёуДЇ Microsoft тљѕСйюС╝ЎС╝┤СИ║ NVA (уйЉу╗ю) сђѓ Тдѓт┐хтњїУ«ЙУ«Ат«ъУ┤еСИіСИјТюгТќЄСИГуџёТдѓт┐хтњїУ«ЙУ«АуЏИтљї№╝їСйєТюЅСИђС║ЏжЄЇУдЂТ│еТёЈС║ІжА╣№╝џ

ућеС║јСИІСИђС╗Бжў▓уЂФтбЎуџётљѕСйюС╝ЎС╝┤ NVA тЈ»УЃйС╝џСИ║т║ћућеуеІт║ЈСИЇТћ»ТїЂуџё NAT жЁЇуй«ТЈљСЙЏТЏ┤жФўуџёТјДтѕХAzure жў▓уЂФтбЎсђѓ уц║СЙІтїЁТІгТЮЦУЄфТюгтю░уџё DNAT ТѕќТЮЦУЄф Internet уџё DNAT№╝ѕСИЇтљФ SNAT№╝Ѕсђѓ

СИј NVA уЏИТ»ћ№╝ї (уйЉтЁ│тњї Azure жў▓уЂФтбЎ) уГЅ Azure ТЅўу«Ауџё NVA тЈ»С╗ЦжЎЇСйјтцЇТЮѓТђД№╝їтЏаСИ║ућеТѕижюђУдЂтцёуљєтцџСИфУ«ЙтцЄСИГуџётЈ»С╝Иу╝ЕТђДтњїтцЇтјЪУЃйтіЏсђѓ

тюе Azure СИГСй┐уће NVA ТЌХ№╝їУ»иСй┐уће┬аСИ╗тіе-СИ╗тіе┬атњїУЄфтіеу╝ЕТћЙУ«Йуй«№╝їтЏаТГцУ┐ЎС║ЏУ«ЙтцЄСИЇТў»УЎџТІЪуйЉу╗юСИГУ┐љУАїуџёт║ћућеуеІт║ЈуџёуЊХжбѕсђѓ

- ТхитцќС║џжЕгжђіт╝ђт║ЌУхџжњ▒тљЌ№╝ЪУ┐ЎСИфжЌ«жбўСйауюЪуџёуЪЦжЂЊтљЌ№╝Ъ

- С║џжЕгжђіт╝ђт║ЌТГБтИИтцџт░ЉтцЕУ┤дТюЪТГБтИИ№╝Ъ

- С║џжЕгжђіт╝ђт║ЌТћХт║ЌуДЪжЄЉтљѕуљєтљЌ№╝Ъ

- С║џжЕгжђіСИГтЏйт╝ђт║ЌжћђжЄЈТђјС╣ѕТаи№╝Ъ

- тдѓСйЋтИ«тіЕтѕФС║║т╝ђУ«ЙС║џжЕгжђіт║ЌжЊ║№╝Ъ

- С║џжЕгжђітЏйжЎЁуйЉт║ЌтдѓСйЋт╝ђт║Ќ№╝Ъ

- С║џжЕгжђіт╝ђт║Ќжѓ«у«▒УбФтЇаућеУДБтє│Тќ╣Т│Ћ

- тюетЊфжЄїтГдС╣аТиўт«ЮтњїС║џжЕгжђіт╝ђт║Ќ?